GitLab Runner 자동 확장

GitLab Runner 자동 확장을 사용하여 퍼블릭 클라우드 인스턴스에서 러너를 자동으로 확장할 수 있습니다.

러너를 자동 확장기를 사용하도록 구성하면, 클라우드 인프라를 활용하여 여러 작업을 동시에 실행함으로써 CI/CD 작업 부하의 증가를 관리할 수 있습니다.

퍼블릭 클라우드 인스턴스에 대한 자동 확장 옵션 외에도, 러너 플릿을 호스팅하고 확장하기 위해 다음과 같은 컨테이너 오케스트레이션 솔루션을 사용할 수 있습니다.

- Red Hat OpenShift Kubernetes 클러스터

- Kubernetes 클러스터: AWS EKS, Azure, 온프레미스

- AWS Fargate에서 Amazon Elastic Container Services 클러스터

GitLab Runner 자동 확장기

GitLab Runner 자동 확장기는 Docker Machine 기반의 자동 확장 기술의 후계자입니다. GitLab Runner 자동 확장기의 구성 요소는 다음과 같습니다:

- Taskscaler: 자동 확장 논리, 장부 관리 및 클라우드 제공업체의 인스턴스 자동 확장 그룹을 사용하는 러너 인스턴스를 위한 플릿을 생성하는 역할을 합니다.

- Fleeting: 클라우드 제공업체의 가상 머신에 대한 추상화입니다.

- 클라우드 제공업체 플러그인: 대상 클라우드 플랫폼에 대한 API 호출을 처리하며, 플러그인 개발 프레임워크를 사용하여 구현됩니다.

GitLab Runner 자동 확장기가 지원하는 퍼블릭 클라우드 인스턴스

퍼블릭 클라우드 컴퓨팅 인스턴스에 대해 지원되는 자동 확장 옵션은 다음과 같습니다.

| Next Runner 자동 확장기 | GitLab Runner Docker Machine 자동 확장기 | |

|---|---|---|

| Amazon Web Services EC2 인스턴스 | 예 | 예 |

| Google Compute Engine | 예 | 예 |

| Microsoft Azure Virtual Machines | 예 | 예 |

GitLab Runner 자동 확장기가 지원하는 플랫폼

| 실행기 | 리눅스 | macOS | 윈도우 |

|---|---|---|---|

| 인스턴스 실행기 | 예 | 예 | 예 |

| Docker 자동 확장기 실행기 | 예 | 아니오 | 예 |

러너 관리자 구성

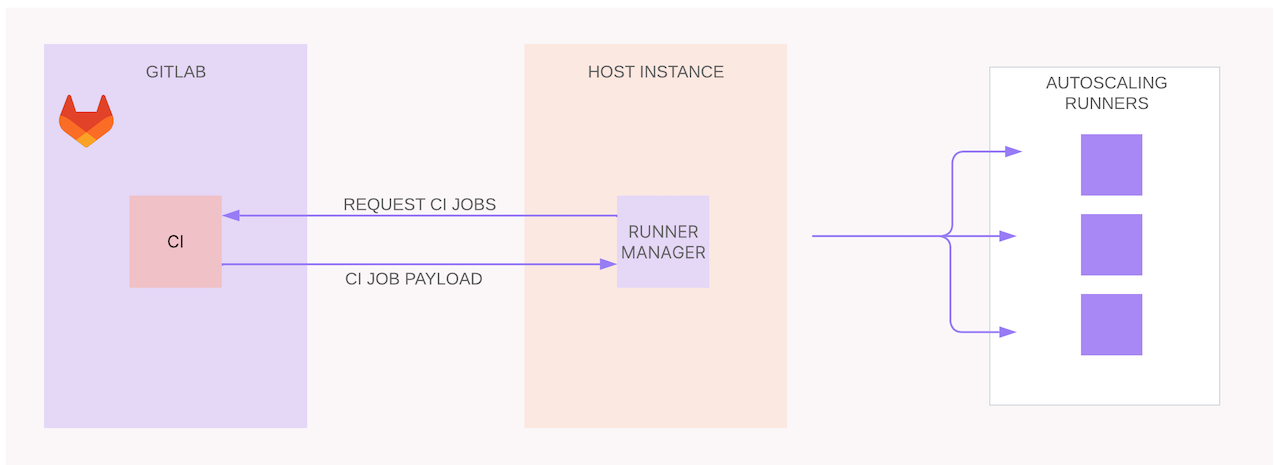

GitLab Runner 자동 확장을 사용하기 위해 러너 관리자를 구성해야 합니다. Docker Machine 자동 확장 솔루션과 GitLab Runner 자동 확장기를 모두 포함합니다.

러너 관리자는 자동 확장을 위해 여러 러너를 생성하는 유형의 러너입니다.

GitLab에서 작업을 지속적으로 폴링하고 공개 클라우드 인프라와 상호작용하여 작업을 실행할 새 인스턴스를 생성합니다.

러너 관리자는 GitLab Runner가 설치된 호스트 머신에서 실행되어야 합니다.

Docker와 GitLab Runner가 지원하는 배포판을 선택하세요. 예: Ubuntu, Debian, CentOS 또는 RHEL.

- 러너 관리자를 호스팅할 인스턴스를 생성합니다. 이 인스턴스는 스팟 인스턴스(AWS) 또는 스팟 가상 머신(GCP, Azure)이면 안 됩니다.

- 인스턴스에 GitLab Runner 설치합니다.

- 러너 관리자 호스트 머신에 클라우드 제공업체 자격 증명을 추가합니다.

GitLab 호스팅 러너의 경우, 러너 관리자는 가상 머신 인스턴스에서 호스팅됩니다.

GitLab Runner 자동 확장기에 대한 자격 증명 구성 예시

## credentials_file

[default]

aws_access_key_id=__REDACTED__

aws_secret_access_key=__REDACTED__

GitLab Runner Docker Machine Autoscaling을 위한 예시 자격 증명 구성

이 스니펫은 config.toml 파일의 runners.machine 섹션에 있습니다.

[runners.machine]

IdleCount = 1

IdleTime = 1800

MaxBuilds = 10

MachineDriver = "amazonec2"

MachineName = "gitlab-docker-machine-%s"

MachineOptions = [

"amazonec2-access-key=XXXX",

"amazonec2-secret-key=XXXX",

"amazonec2-region=us-central-1",

"amazonec2-vpc-id=vpc-xxxxx",

"amazonec2-subnet-id=subnet-xxxxx",

"amazonec2-zone=x",

"amazonec2-use-private-address=true",

"amazonec2-security-group=xxxxx",

]

AWS 환경에서 러너 관리자를 위해 AWS Identity and Access Management

(IAM) 인스턴스 프로필을 사용할 수 있습니다.

러너 관리자를 AWS에서 호스팅하고 싶지 않다면, 자격 증명 파일을 사용할 수 있습니다.

내결함성이 있는 디자인 구현하기

내결함성이 있는 디자인을 구현하고 러너 관리자 호스트 실패의 위험을 줄이려면,

동일한 러너 태그로 구성된 최소 두 개의 러너 관리자에서 시작하세요.

예를 들어, GitLab.com에서는 여러 러너 관리자가 리눅스에서 호스팅된 러너를 위해 구성되어 있습니다.

각 러너 관리자는 태그 saas-linux-small-amd64를 가지고 있습니다.

가시성과 러너 플릿 지표를 통해, 귀하의 조직의 일반적인 CI/CD 작업 부하에 대한 효율성과 성능 간의 적절한 균형을 찾기 위해

오토스케일링 매개변수를 조정할 수 있습니다.

러너 오토스케일링 실행기 구성하기

러너 관리자를 구성한 후, 오토스케일링에 특화된 실행기를 구성하세요:

도움말

도움말