- 취약성 설명

- 취약점 해결

- 취약성 코드 흐름

- 취약성 상태 값

- 취약성 무시 이유

- 취약점 상태 변경

- 취약점에 대한 GitLab 이슈 생성

- 취약점을 GitLab 및 Jira 이슈에 연결

- 취약점 해결하기

- 취약점을 위한 보안 교육 활성화

- 취약점에 대한 보안 교육 보기

취약성 페이지

프로젝트의 각 취약성에는 취약성에 대한 세부정보가 포함된 취약성 페이지가 있습니다.

포함된 내용:

- 설명

- 감지된 날짜

- 현재 상태

- 사용 가능한 조치

- 연결된 이슈

- 조치 로그

- 취약성의 파일 이름 및 줄 번호(가능한 경우)

스캐너가 이 취약성이 허위 긍정으로 판단한 경우, 취약성 페이지 상단에 경고 메시지가 포함됩니다.

프로젝트의 기본 브랜치에서 더 이상 감지되지 않는 취약성은 상태를 Resolved로 변경해야 합니다. 이렇게 하면 나중에 우연히 다시 도입될 경우 새 기록으로 다시 보고됩니다. 여러 취약성의 상태를 변경하려면 취약성 보고서의 활동 필터를 사용하세요.

취약성 설명

Offering: GitLab.com, Self-managed, GitLab Dedicated

GitLab은 대형 언어 모델을 사용하여 취약성에 대해 도와줄 수 있습니다:

- 취약성을 요약합니다.

- 개발자와 보안 분석가가 취약성을 이해하고, 어떻게 악용될 수 있는지, 어떻게 수정할 수 있는지 이해하는 데 도움을 줍니다.

- 제안된 완화를 제공합니다.

취약성 설명

GitLab Duo 취약성 설명을 사용하여 취약성을 설명합니다. 설명을 사용하여 취약성 및 가능한 완화를 더 잘 이해하세요.

필수 조건:

- GitLab Ultimate 구독 티어가 있어야 합니다.

- 유료 GitLab Duo Enterprise 좌석을 보유해야 합니다.

- GitLab Duo가 그룹 또는 인스턴스에서 활성화되어 있어야 합니다.

- 프로젝트의 멤버여야 합니다.

- 취약성은 SAST 스캐너에서 나와야 합니다.

취약성을 설명하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 보안 > 취약성 보고서를 선택합니다.

- 선택 사항. 기본 필터를 제거하려면 지우기()를 선택합니다.

- 취약성 목록 위에서 필터 바를 선택합니다.

- 나타나는 드롭다운 목록에서 도구를 선택한 다음 SAST 범주에 있는 모든 값을 선택합니다.

- 필터 필드 외부를 선택합니다. 취약성 심각도 총계와 일치하는 취약성 목록이 업데이트됩니다.

- 설명하고 싶은 SAST 취약성을 선택합니다.

-

다음 중 하나를 수행합니다:

- 취약성 설명 아래에 있는 텍스트를 선택합니다: 이 취약성을 설명하고 제안된 수정을 요청하기 위해 GitLab Duo Chat을 사용할 수도 있습니다.

- 오른쪽 상단에서 병합 요청으로 해결 드롭다운 목록에서 취약성 설명을 선택한 다음 취약성 설명을 선택합니다.

- GitLab Duo Chat을 열고

/vulnerability_explain명령어를 사용하여 취약성 설명을 입력합니다.

응답은 페이지 오른쪽에 표시됩니다.

GitLab.com에서는 이 기능이 사용 가능합니다. 기본적으로 Anthropic의 claude-3-haiku 모델로 구동됩니다. 대형 언어 모델이 정확한 결과를 생성한다고 보장할 수는 없습니다. 설명을 주의해서 사용하세요.

제3자 AI API와 공유되는 데이터

다음 데이터가 제3자 AI API와 공유됩니다:

- 취약점 제목(사용된 스캐너에 따라 파일 이름이 포함될 수 있음).

- 취약점 식별자.

- 파일 이름.

취약점 해결

Offering: GitLab.com, Self-managed, GitLab Dedicated

Status: Beta

- Introduced in GitLab 16.7 as an experiment on GitLab.com.

- Changed to beta in GitLab 17.3.

GitLab Duo 취약점 해결을 사용하여 취약점을 해결하는 병합 요청을 자동으로 만드세요. 기본적으로 Anthropic의 claude-3.5-sonnet 모델에 의해 제공됩니다.

우리는 대형 언어 모델이 정확한 결과를 생성할 것을 보장할 수 없습니다.

병합하기 전에 항상 제안된 변경 내용을 검토해야 합니다. 검토할 때 확인하세요:

- 귀하의 애플리케이션의 기존 기능이 유지됩니다.

- 취약점이 귀하의 조직의 기준에 따라 해결됩니다.

전제 조건:

- GitLab Ultimate 구독 티어와 GitLab Duo Enterprise가 있어야 합니다.

- 프로젝트의 구성원이어야 합니다.

- 취약점은 지원되는 분석기의 SAST 발견이어야 합니다:

- 모든 GitLab 지원 분석기.

- 취약점 위치 및 각 취약점에 대한 CWE 식별자를 보고하는 적절히 통합된 타사 SAST 스캐너.

- 취약점은 지원되는 유형이어야 합니다.

모든 GitLab Duo 기능을 활성화하는 방법에 대해 더 알아보세요.

취약점을 해결하려면:

- 왼쪽 사이드바에서 Search or go to를 선택하고 프로젝트를 찾습니다.

- Secure > Vulnerability report를 선택합니다.

- 선택 사항. 기본 필터를 제거하려면 Clear()를 선택합니다.

- 취약점 목록 위에 있는 필터 바를 선택합니다.

- 나타나는 드롭다운 목록에서 Tool을 선택한 다음 SAST 카테고리의 모든 값을 선택합니다.

- 필터 필드 외부를 선택합니다. 취약점 심각도 합계 및 일치하는 취약점 목록이 업데이트됩니다.

- 해결할 SAST 취약점을 선택합니다.

- 취약점 해결을 지원하는 취약점 옆에는 파란색 아이콘이 표시됩니다.

- 오른쪽 상단에서 Resolve with AI를 선택합니다.

- MR에 추가 커밋을 추가합니다. 이렇게 하면 새로운 파이프라인이 실행됩니다.

- 파이프라인이 완료된 후, 파이프라인 보안 탭에서 취약점이 더 이상 나타나지 않는지 확인합니다.

- 취약점 보고서에서, 취약점을 수동으로 업데이트합니다.

AI 수정 제안이 포함된 병합 요청이 열립니다. 제안된 변경 사항을 검토한 후, 표준 워크플로에 따라 병합 요청을 처리합니다.

이 기능에 대한 피드백은 issue 476553에서 제공하세요.

취약점 해결을 위한 지원되는 취약점

높은 품질의 제안된 해결책을 보장하기 위해, 취약점 해결은 특정 취약점 집합에 대해 제공됩니다.

시스템은 취약점의 공통 약점 열거(CWE) 식별자에 따라 취약점 해결을 제공할지 결정합니다.

현재의 취약점 집합은 자동화된 시스템과 보안 전문가의 테스트를 기반으로 선택되었습니다.

우리는 더 많은 유형의 취약점에 대한 범위를 확장하기 위해 적극적으로 작업하고 있습니다.

취약점 해결을 위한 지원되는 CWE의 전체 목록 보기

- CWE-23: 상대 경로 탐색

- CWE-73: 파일 이름 또는 경로의 외부 제어

- CWE-80: 웹 페이지에서 스크립트 관련 HTML 태그의 불완전한 중화 (기본 XSS)

- CWE-116: 출력의 인코딩 또는 이스케이프 불완전

- CWE-118: 인덱스 가능한 리소스의 잘못된 접근 ('범위 오류')

- CWE-119: 메모리 버퍼의 경계 내에서 작업 제한의 불완전한 형성

- CWE-120: 입력 크기를 확인하지 않고 버퍼 복사 ('고전적 버퍼 오버플로우')

- CWE-126: 버퍼 오버 리드

- CWE-190: 정수 오버플로우 또는 래핑

- CWE-200: 민감한 정보의 무단 액터 노출

- CWE-208: 관찰 가능한 타이밍 불일치

- CWE-209: 민감한 정보를 포함한 오류 메시지 생성

- CWE-272: 최소 권한 위반

- CWE-287: 불완전한 인증

- CWE-295: 불완전한 인증서 검증

- CWE-297: 호스트 불일치로 인한 인증서의 불완전한 검증

- CWE-305: 기본 약점에 의한 인증 우회

- CWE-310: 암호화 문제

- CWE-311: 민감한 데이터의 암호화 누락

- CWE-323: 암호화에서 논스, 키 쌍 재사용

- CWE-327: 결함이 있거나 위험한 암호화 알고리즘 사용

- CWE-328: 약한 해시 사용

- CWE-330: 불충분하게 무작위 값 사용

- CWE-338: 암호학적으로 약한 의사 난수 생성기 (PRNG) 사용

- CWE-345: 데이터 진위의 불충분한 검증

- CWE-346: 출처 검증 오류

- CWE-352: 크로스 사이트 요청 위조

- CWE-362: 불완전한 동기화로 인한 공유 자원을 사용한 동시 실행 ('경쟁 조건')

- CWE-369: 제로 분할

- CWE-377: 불안전한 임시 파일

- CWE-378: 불안전한 권한으로 임시 파일 생성

- CWE-400: 통제되지 않은 리소스 소비

- CWE-489: 활성 디버그 코드

- CWE-521: 약한 비밀번호 요구 사항

- CWE-539: 민감한 정보를 포함한 지속적인 쿠키 사용

- CWE-599: OpenSSL 인증서의 검증 누락

- CWE-611: XML 외부 엔티티 참조의 불완전한 제한

- CWE-676: 잠재적으로 위험한 함수 사용

- CWE-704: 잘못된 유형 변환 또는 캐스트

- CWE-754: 비정상적이거나 예외적 조건에 대한 불완전한 검사

- CWE-770: 한계나 스로틀링 없이 자원 할당

- CWE-1004: 'HttpOnly' 플래그가 없는 민감한 쿠키

- CWE-1275: 불완전한 SameSite 속성을 가진 민감한 쿠키

문제 해결

취약성 해결은 때때로 제안된 수정 사항을 생성할 수 없습니다. 일반적인 원인은 다음과 같습니다:

-

잘못된 긍정 감지: 수정 사항을 제안하기 전에 AI 모델은 취약성이 유효한지 평가합니다. 취약성이 진정한 취약성이 아니거나 수정할 가치가 없다고 판단할 수 있습니다.

-

취약성이 테스트 코드에 발생하는 경우 이러한 일이 발생할 수 있습니다. 귀하의 조직은 테스트 코드에서 발생하는 취약성도 수정하기로 선택할 수 있지만, 모델은 때때로 이러한 것을 잘못된 긍정으로 평가합니다.

-

취약성이 잘못된 긍정이라고 동의하거나 수정할 가치가 없다고 생각하는 경우, 취약성을 무시하고 일치하는 이유를 선택해야 합니다.

- SAST 구성 사용자 지정 또는 GitLab SAST 규칙에 대한 문제 보고를 위해서는 SAST 규칙을 참조하세요.

-

-

일시적 또는 예상치 못한 오류: 오류 메시지에 “예상치 못한 오류가 발생했습니다”, “업스트림 AI 제공자 요청이 시간 초과되었습니다”, “문제가 발생했습니다” 또는 유사한 원인이 나타날 수 있습니다.

-

이러한 오류는 AI 제공자 또는 GitLab Duo의 일시적인 문제로 인해 발생할 수 있습니다.

-

새로운 요청이 성공할 수 있으므로, 취약성을 다시 해결해 볼 수 있습니다.

-

이러한 오류가 계속 나타나면 GitLab에 지원을 요청하세요.

-

제3자 AI API와 공유되는 데이터

다음 데이터가 제3자 AI API와 공유됩니다:

- 취약성 이름

- 취약성 설명

- 식별자 (CWE, OWASP)

- 취약한 코드 라인이 포함된 전체 파일

- 취약한 코드 라인 (행 번호)

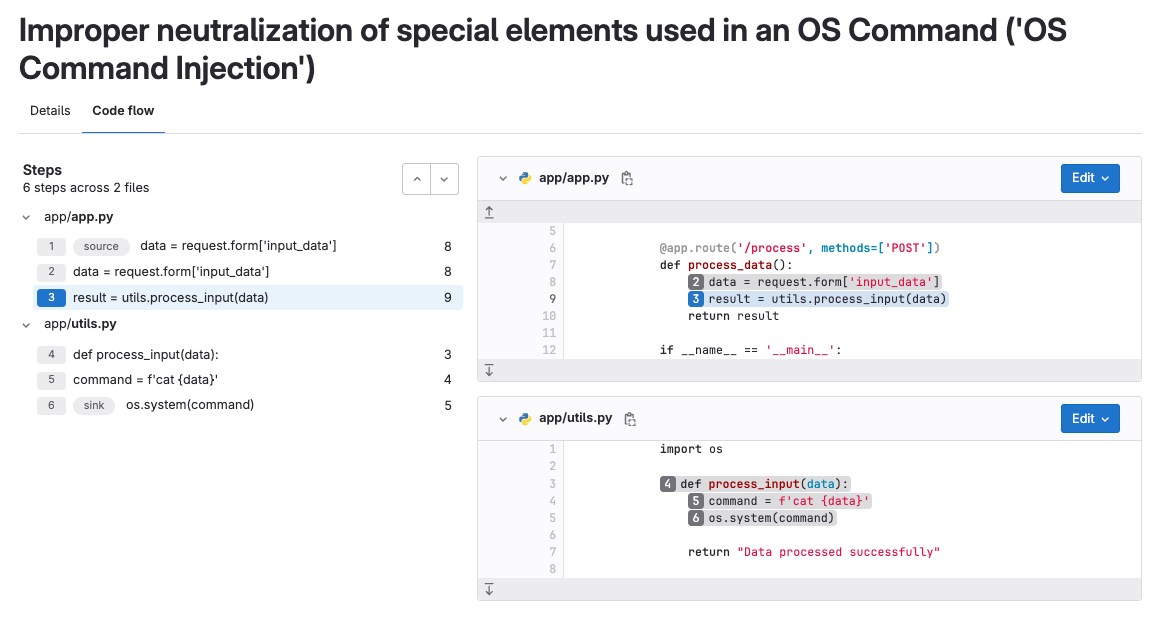

취약성 코드 흐름

- GitLab 17.3에 플래그와 함께 도입되었습니다. 기본적으로 비활성화되어 있습니다.

- GitLab 17.3에서 GitLab.com에 활성화되었습니다.

- GitLab 17.4에서 자가 관리 및 GitLab Dedicated에 활성화되었습니다.

- GitLab 17.4에서 일반적으로 사용 가능. 기능 플래그가 제거되었습니다.

Advanced SAST에 의해 감지된 일부 취약성에 대해 코드 흐름 탭이 제공됩니다.

취약성의 코드 흐름은 사용자 입력(소스)에서 취약한 코드 라인(싱크)으로 데이터가 이동하는 경로이며, 모든 할당, 변조 및 정리를 포함합니다. 이 정보는 취약성의 맥락, 영향 및 위험을 이해하고 평가하는 데 도움이 됩니다.

코드 흐름 탭에는 다음이 표시됩니다:

- 소스에서 싱크까지의 단계.

- 코드 스니펫을 포함한 관련 파일.

취약성 상태 값

취약성의 상태는 다음과 같습니다:

- 감지됨: 새로 발견된 취약성의 기본 상태입니다. UI에서 “조치 필요”로 표시됩니다.

- 확인됨: 사용자가 이 취약성을 보았고 정확하다고 확인했습니다.

- 무시됨: 사용자가 이 취약성을 보았고 부정확하거나 다른 이유로 해결되지 않기로 하였습니다. 무시된 취약성은 이후 스캔에서 발견되면 무시됩니다.

- 해결됨: 취약성이 수정되었거나 더 이상 존재하지 않습니다. 해결된 취약성이 다시 도입되고 다시 감지되면 기록이 복원되고 상태가 감지됨으로 설정됩니다.

취약성 무시 이유

취약성을 무시할 때에는 이유 중 하나를 선택하여 왜 무시하는지 명확히 해야 합니다:

- 수용 가능한 위험: 취약성이 알려져 있으며, 수정되거나 완화되지 않았지만, 용인 가능한 비즈니스 위험으로 간주됩니다.

- 잘못된 긍정: 시스템에 존재하지 않는 취약성을 잘못 보고하여 테스트 결과가 취약성이 있다고 잘못 나타나는 오류입니다.

- 완화 제어: 정보 시스템에 대한 동등하거나 유사한 보호를 제공하는 조직이 사용하는 관리, 운영, 또는 기술적 통제(즉, 보호 또는 대책)입니다.

- 테스트에 사용됨: 발견된 내용은 테스트의 일부이거나 테스트 데이터이기 때문에 취약성이 아닙니다.

- 해당 없음: 취약성이 알려져 있으며, 수정되거나 완화되지 않았지만, 업데이트되지 않을 애플리케이션의 일부로 간주됩니다.

취약점 상태 변경

- GitLab 16.4에서는

개발자(Developers)가 취약점 상태(admin_vulnerability)를 변경할 수 있는 기능이 사용 중단(deprecated)되었습니다.admin_vulnerability권한은 GitLab 17.0에서 모든개발자(Developer)역할에서 기본적으로 제거됩니다.

전제 조건:

- 프로젝트에 대해 최소한 Maintainer 역할을 가지고 있어야 하며, 또는

admin_vulnerability권한을 가진 사용자 정의 역할이 있어야 합니다.

취약점 페이지에서 취약점의 상태를 변경하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 보안(Secure) > 취약점 보고서(Vulnerability report)를 선택합니다.

- 취약점 설명을 선택합니다.

-

상태(Status) 드롭다운 목록에서 상태를 선택한 다음 상태 변경(Change status)을 선택합니다.

GitLab 15.11 이상에서는 취약점의 상태를 해제(Dismissed)로 변경할 때 해제 이유를 선택해야 합니다.

- 선택 사항으로, 페이지 하단에서 로그 항목에 대한 주석을 추가합니다.

상태 변경에 대한 세부 사항, 변경한 사람 및 변경 시각이 취약점의 작업 로그에 기록됩니다.

취약점에 대한 GitLab 이슈 생성

취약점을 해결하거나 완화하기 위한 조치를 추적하기 위해 GitLab 이슈를 생성할 수 있습니다.

취약점에 대한 GitLab 이슈를 생성하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 보안(Secure) > 취약점 보고서(Vulnerability report)를 선택합니다.

- 취약점 설명을 선택합니다.

- 이슈 생성(Create issue)을 선택합니다.

이 문제는 취약점 보고서의 정보를 포함하여 GitLab 프로젝트에서 생성됩니다.

Jira 이슈를 생성하려면 취약점에 대한 Jira 이슈 생성을 참조하세요.

취약점을 GitLab 및 Jira 이슈에 연결

하나 이상의 기존 GitLab 또는 Jira 이슈에 취약점을 연결할 수 있습니다. 한 번에 하나의 연결 기능만 사용할 수 있습니다.

링크를 추가하면 취약점을 해결하거나 완화하는 이슈를 추적하는 데 도움이 됩니다.

기존 GitLab 이슈에 취약점 연결

전제 조건:

- Jira 이슈 통합이 활성화되지 않아야 합니다.

기존 GitLab 이슈에 취약점을 연결하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 보안(Secure) > 취약점 보고서(Vulnerability report)를 선택합니다.

- 취약점 설명을 선택합니다.

- 연결된 이슈(Linked issues) 섹션에서 더하기 아이콘()을 선택합니다.

- 연결할 각 이슈에 대해:

- 이슈의 링크를 붙여넣습니다.

- 이슈 ID를 입력합니다(해시 기호

#로 시작).

- 추가(Add)를 선택합니다.

선택한 GitLab 이슈가 연결된 항목(Linked items) 섹션에 추가되고, 연결된 이슈 카운터가 업데이트됩니다.

취약점에 연결된 GitLab 이슈는 취약점 보고서 및 취약점 페이지에 표시됩니다.

취약점과 연결된 GitLab 이슈 간의 다음 조건을 유의하세요:

- 취약점 페이지는 관련 이슈를 보여주지만, 이슈 페이지는 관련된 취약점을 보여주지 않습니다.

- 이슈는 한 번에 하나의 취약점과만 관련될 수 있습니다.

- 이슈는 그룹 및 프로젝트 간에 연결할 수 있습니다.

취약점을 기존 Jira 문제에 연결하기

전제 조건:

- Jira 문제 통합이 구성되어 있고 취약점에 대한 Jira 문제 만들기 체크박스가 선택되어 있는지 확인합니다.

기존 Jira 문제에 취약점을 연결하려면, Jira 문제 설명에 다음 줄을 추가합니다:

/-/security/vulnerabilities/<id>

<id>는 임의의 취약점 ID입니다.

하나의 설명에 서로 다른 ID를 가진 여러 줄을 추가할 수 있습니다.

적절한 설명이 포함된 Jira 문제는 관련 Jira 문제 섹션에 추가되며, 연결된 문제 카운터가 업데이트됩니다.

취약점에 연결된 Jira 문제는 취약점 페이지에만 표시됩니다.

취약점과 연결된 Jira 문제 간의 다음 조건에 유의하세요:

- 취약점 페이지와 문제 페이지는 관련된 취약점을 표시합니다.

- 하나의 문제는 동시에 하나 이상의 취약점과 관련될 수 있습니다.

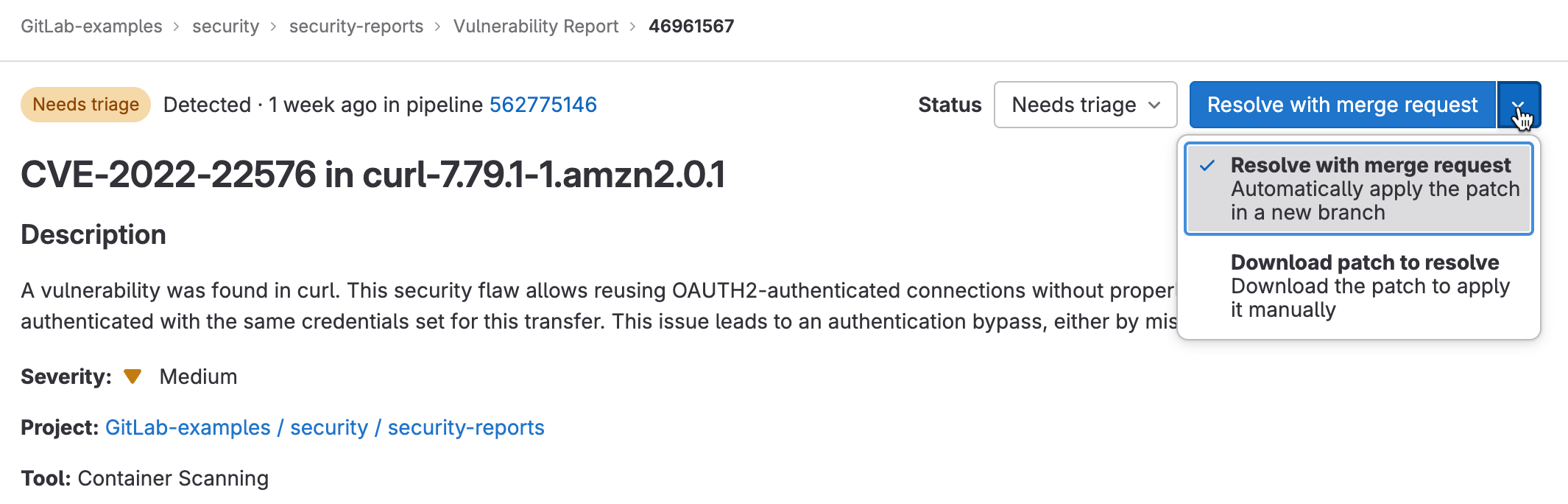

취약점 해결하기

일부 취약점은 이미 해결 방법이 알려져 있지만 수동으로 구현해야 합니다. 취약점 페이지의 해결 방법 필드는 보안 스캔 도구가 보고한 보안 발견 사항에 의해 제공되거나 취약점 수동 생성 시 입력됩니다.

GitLab 도구는 GitLab 자문 데이터베이스에서 정보를 활용합니다.

또한, 일부 도구는 권장 해결 방안을 적용하기 위한 소프트웨어 패치를 포함할 수 있습니다. 그런 경우 취약점 페이지에는 병합 요청으로 해결 옵션이 포함됩니다.

다음 스캐너가 이 기능을 지원합니다:

-

종속성 스캔.

자동 패치 생성은

yarn으로 관리되는 Node.js 프로젝트에만 사용할 수 있습니다. 또한 자동 패치 생성은 FIPS 모드가 비활성화된 경우에만 지원됩니다. - 컨테이너 스캔.

취약점을 해결하려면 다음과 같이 할 수 있습니다:

병합 요청으로 취약점 해결하기

병합 요청으로 취약점을 해결하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 안전성 > 취약점 보고서를 선택합니다.

- 취약점의 설명을 선택합니다.

- 병합 요청으로 해결 드롭다운 목록에서 병합 요청으로 해결을 선택합니다.

취약점을 해결하는 데 필요한 패치를 적용하는 병합 요청이 생성됩니다.

표준 워크플로우에 따라 병합 요청을 처리합니다.

수동으로 취약점 해결하기

GitLab이 생성한 취약점 패치를 수동으로 적용하려면:

- 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾습니다.

- 안전성 > 취약점 보고서를 선택합니다.

- 취약점의 설명을 선택합니다.

- 병합 요청으로 해결 드롭다운 목록에서 해결하기 위한 패치 다운로드를 선택합니다.

- 로컬 프로젝트가 패치를 생성하는 데 사용된 것과 동일한 커밋이 체크아웃되어 있는지 확인합니다.

-

git apply remediation.patch를 실행합니다. - 변경 사항을 확인하고 자신의 브랜치에 커밋합니다.

- 메인 브랜치에 변경 사항을 적용하기 위해 병합 요청을 생성합니다.

- 표준 워크플로우에 따라 병합 요청을 처리합니다.

취약점을 위한 보안 교육 활성화

Secure Code Warrior, Kontra, 또는 SecureFlag.

GitLab은 이러한 제3자 공급자에게 사용자 정보를 전송하지 않습니다. 그러나 CWE 또는 OWASP 식별자와 파일 확장의 언어 이름은 전송합니다.

보안 교육은 개발자들이 취약점을 수정하는 방법을 배우는 데 도움을 줍니다. 개발자는 감지된 취약점과 관련된 선택된 교육 제공자의 보안 교육을 볼 수 있습니다.

프로젝트의 취약점을 위한 보안 교육을 활성화하려면:

- 왼쪽 사이드바에서 Search or go to를 선택하고 프로젝트를 찾습니다.

- Secure > Security configuration을 선택합니다.

- 탭 바에서 Vulnerability Management를 선택합니다.

- 보안 교육 제공자를 활성화하려면 토글을 켭니다.

각 통합은 취약성 식별자(예: CWE 또는 OWASP) 및 언어를 보안 교육 공급자에게 제출합니다. 공급자 교육에 대한 결과 링크가 GitLab 취약점에 나타납니다.

취약점에 대한 보안 교육 보기

취약점 페이지에는 보안 교육이 활성화되어 있는 경우 감지된 취약점과 관련된 교육 링크가 포함될 수 있습니다.

교육의 가용성은 활성화된 교육 공급자가 특정 취약점과 일치하는 콘텐츠를 보유하고 있는지에 따라 다릅니다.

교육 콘텐츠는 취약성 식별자를 기반으로 요청됩니다.

취약점에 부여된 식별자는 취약점마다 다르며, 사용 가능한 교육 콘텐츠는 공급자마다 다릅니다. 일부 취약점은 교육 콘텐츠를 표시하지 않습니다. CWE가 있는 취약점은 교육 결과를 반환할 가능성이 높습니다.

취약점에 대한 보안 교육을 보려면:

- 왼쪽 사이드바에서 Search or go to를 선택하고 프로젝트를 찾습니다.

- Secure > Vulnerability report를 선택합니다.

- 보안 교육을 보고 싶은 취약점을 선택합니다.

- View training을 선택합니다.

도움말

도움말