- 웹 API 퍼즈 테스트 구성 양식

- OpenAPI 사양

- OpenAPI 및 미디어 타입

- HTTP Archive (HAR)

- GraphQL 스키마

- Postman 컬렉션

- 첫 번째 스캔 실행하기

- 퍼징 결함 보기

- 허위 양성 처리

분석기 활성화

사전 조건:

- 다음 웹 API 유형 중 하나:

- REST API

- SOAP

- GraphQL

- 양식 본문, JSON 또는 XML

- 테스트할 API를 제공할 다음 자산 중 하나:

- OpenAPI v2 또는 v3 API 정의

- 테스트할 API 요청의 HTTP 아카이브(HAR)

- Postman Collection v2.0 또는 v2.1

경고: 절대 운영 서버에서 퍼즈 테스트를 실행하지 마십시오. API가 할 수 있는 모든 기능을 수행할 수 있을 뿐만 아니라 API에서 버그를 유발할 수도 있습니다. 여기에는 데이터 수정 및 삭제와 같은 작업이 포함됩니다. 테스트 서버에서만 퍼즈를 실행하십시오.

웹 API 퍼즈 테스트를 활성화하려면 웹 API 퍼즈 테스트 구성 양식을 사용하십시오.

- 수동 구성 지침은 API 유형에 따라 해당 섹션을 참조하십시오:

- 그렇지 않으면 Web API fuzzing configuration form을 참조하십시오.

API 퍼즈 테스트 구성 파일은 여러분의 리포지토리의 .gitlab 디렉토리에 있어야 합니다.

웹 API 퍼즈 테스트 구성 양식

API 퍼즈 테스트 구성 양식은 여러분의 프로젝트의 API 퍼즈 테스트 구성을 생성하거나 수정하는 데 도움을 줍니다. 이 양식은 가장 일반적인 API 퍼즈 테스트 옵션에 대한 값을 선택할 수 있게 해주며, GitLab CI/CD 구성에 붙여 넣을 수 있는 YAML 스니펫을 생성합니다.

UI에서 웹 API 퍼즈 테스트 구성하기

API 퍼즈 테스트 구성 스니펫을 생성하려면:

- 왼쪽 사이드바에서 검색하거나 이동을 선택하고 프로젝트를 찾습니다.

- 보안 > 보안 구성을 선택합니다.

- API 퍼즈 테스트 행에서 API 퍼즈 테스트 활성화를 선택합니다.

- 필드를 완료합니다. 자세한 내용은 사용 가능한 CI/CD 변수를 참조하세요.

- 코드 스니펫 생성을 선택합니다. 모달이 열리며 양식에서 선택한 옵션에 해당하는 YAML 스니펫이 표시됩니다.

- 다음 중 하나를 수행합니다:

- 스니펫을 클립보드에 복사하려면 코드만 복사를 선택합니다.

- 스니펫을 프로젝트의

.gitlab-ci.yml파일에 추가하려면 코드 복사 및.gitlab-ci.yml파일 열기를 선택합니다. 파이프라인 에디터가 열립니다.- 스니펫을

.gitlab-ci.yml파일에 붙여넣습니다. -

Lint 탭을 선택하여 수정된

.gitlab-ci.yml파일이 유효한지 확인합니다. - 편집 탭을 선택한 후 변경 사항 커밋을 선택합니다.

- 스니펫을

스니펫이 .gitlab-ci.yml 파일에 커밋되면, 파이프라인에는 API 퍼즈 테스트 작업이 포함됩니다.

OpenAPI 사양

OpenAPI Specification (이전 Swagger 사양)은 REST API를 위한 API 설명 형식입니다.

이 섹션에서는 OpenAPI 사양을 사용하여 테스트할 대상 API에 대한 정보를 제공하는 API 퍼즈 테스트 구성을 설정하는 방법을 보여줍니다.

OpenAPI 사양은 파일 시스템 리소스 또는 URL로 제공됩니다. JSON 및 YAML OpenAPI 형식 모두 지원됩니다.

API 퍼즈 테스트는 OpenAPI 문서를 사용하여 요청 본문을 생성합니다. 요청 본문이 필요한 경우 본문 생성은 다음 본문 유형으로 제한됩니다:

application/x-www-form-urlencodedmultipart/form-dataapplication/jsonapplication/xml

OpenAPI 및 미디어 타입

미디어 타입(이전에는 MIME 타입으로 알려짐)은 전송되는 파일 형식 및 형식 내용을 식별하기 위한 식별자입니다. OpenAPI 문서는 주어진 작업이 다양한 미디어 타입을 수용할 수 있음을 지정할 수 있게 하며, 이에 따라 주어진 요청은 다양한 파일 콘텐츠를 사용하여 데이터를 전송할 수 있습니다. 예를 들어, 사용자 데이터를 업데이트하는 PUT /user 작업은 XML 형식(미디어 타입 application/xml) 또는 JSON 형식(미디어 타입 application/json)의 데이터를 수용할 수 있습니다.

OpenAPI 2.x는 전역적으로 또는 작업별로 수용된 미디어 타입을 지정할 수 있게 하며, OpenAPI 3.x는 작업별로 수용된 미디어 타입을 지정할 수 있게 합니다. API Fuzzing은 나열된 미디어 타입을 확인하고 각 지원하는 미디어 타입에 대한 샘플 데이터를 생성하려고 시도합니다.

- 기본 동작은 사용할 지원되는 미디어 타입 중 하나를 선택하는 것입니다. 지원되는 미디어 타입 중 첫 번째가 목록에서 선택됩니다. 이 동작은 구성 가능하다.

같은 작업(POST /user)을 다양한 미디어 타입(application/json 및 application/xml 등)을 사용하여 테스트하는 것은 항상 바람직하지 않습니다.

예를 들어, 대상 애플리케이션이 요청 콘텐츠 형식에 관계없이 같은 코드를 실행하는 경우, 테스트 세션이 완료되는 데 시간이 더 걸리며, 대상 애플리케이션에 따라 요청 본문과 관련된 중복 취약점이 보고될 수 있습니다.

환경 변수 FUZZAPI_OPENAPI_ALL_MEDIA_TYPES는 주어진 작업에 대한 요청을 생성할 때 하나 대신 모든 지원 미디어 타입을 사용할지 여부를 지정하게 해줍니다. 환경 변수 FUZZAPI_OPENAPI_ALL_MEDIA_TYPES가 어떤 값으로 설정되면, API Fuzzing은 주어진 작업에 대해 모든 지원 미디어 타입에 대한 요청을 생성하려고 합니다. 이로 인해 각 제공된 미디어 타입에 대해 테스트가 반복되므로 테스트 시간이 더 길어질 수 있습니다.

또한 변수 FUZZAPI_OPENAPI_MEDIA_TYPES는 테스트할 미디어 타입 목록을 제공하는 데 사용됩니다. 하나 이상의 미디어 타입을 제공하면 선택된 각 미디어 타입에 대해 테스트가 수행되므로 테스트 시간이 더 길어집니다. 환경 변수 FUZZAPI_OPENAPI_MEDIA_TYPES가 미디어 타입 목록으로 설정되면 요청 생성 시 나열된 미디어 타입만 포함됩니다.

FUZZAPI_OPENAPI_MEDIA_TYPES의 여러 미디어 타입은 콜론(:)으로 구분해야 합니다. 예를 들어, 요청 생성을 application/x-www-form-urlencoded 및 multipart/form-data 미디어 타입으로 제한하려면, 환경 변수 FUZZAPI_OPENAPI_MEDIA_TYPES를 application/x-www-form-urlencoded:multipart/form-data로 설정합니다. 생성 요청에는 이 목록에 있는 지원되는 미디어 타입만 포함되며, 지원되지 않는 미디어 타입은 항상 건너뛰어집니다. 미디어 타입 텍스트에는 여러 섹션이 포함될 수 있습니다. 예를 들어, application/vnd.api+json; charset=UTF-8는 type "/" [tree "."] subtype ["+" suffix]* [";" parameter]의 조합입니다. 요청 생성 시 미디어 타입 필터링 시 매개변수는 고려되지 않습니다.

환경 변수 FUZZAPI_OPENAPI_ALL_MEDIA_TYPES 및 FUZZAPI_OPENAPI_MEDIA_TYPES는 미디어 타입을 처리하는 방법을 결정할 수 있게 해줍니다. 이 설정은 상호 배타적입니다. 두 설정이 모두 활성화되면, API Fuzzing이 오류를 보고합니다.

OpenAPI 사양으로 웹 API 퍼징 구성하기

GitLab에서 OpenAPI 사양으로 API 퍼징을 구성하려면:

-

.gitlab-ci.yml파일에fuzz단계를 추가합니다. -

API-Fuzzing.gitlab-ci.yml템플릿을 당신의.gitlab-ci.yml파일에 포함합니다. -

.gitlab-ci.yml파일에FUZZAPI_PROFILECI/CD 변수를 추가하여 프로필을 제공합니다. 프로필은 몇 개의 테스트를 실행할지를 지정합니다. 선택한 프로필을 위해Quick-10으로 교환하십시오. 자세한 내용은 API 퍼징 프로필을 참조하십시오.variables: FUZZAPI_PROFILE: Quick-10 -

OpenAPI 사양의 위치를 제공합니다. 파일 또는 URL로 사양을 제공할 수 있습니다.

FUZZAPI_OPENAPI변수를 추가하여 위치를 지정합니다. -

대상 API 인스턴스의 기본 URL을 제공합니다.

FUZZAPI_TARGET_URL변수 또는environment_url.txt파일을 사용하십시오.프로젝트 루트에

environment_url.txt파일에 URL을 추가하는 것은 동적 환경에서 테스트하는 데 좋습니다. GitLab CI/CD 파이프라인 동안 동적으로 생성된 애플리케이션에 대해 API 퍼징을 실행하려면, 애플리케이션이environment_url.txt파일에 URL을 지속시키도록 하십시오. API 퍼징은 해당 파일을 자동으로 분석하여 스캔 대상을 찾습니다. Auto DevOps CI YAML에서 이 예를 확인할 수 있습니다.

OpenAPI 사양을 사용하는 예제 .gitlab-ci.yml 파일:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick-10

FUZZAPI_OPENAPI: test-api-specification.json

FUZZAPI_TARGET_URL: http://test-deployment/

이는 API 퍼징을 위한 최소한의 구성입니다. 여기에서 다음을 수행할 수 있습니다:

API 퍼징 구성 옵션에 대한 자세한 내용은 사용 가능한 CI/CD 변수를 참조하십시오.

HTTP Archive (HAR)

HTTP Archive format (HAR)는 HTTP 트랜잭션을 기록하기 위한 아카이브 파일 형식입니다. GitLab API 퍼저와 함께 사용할 때, HAR에는 테스트할 웹 API 호출 기록이 포함되어야 합니다. API 퍼저는 모든 요청을 추출하여 테스트를 수행하는 데 사용합니다.

HAR 파일 생성 방법을 포함한 자세한 내용은 HTTP Archive format를 참조하세요.

경고:

HAR 파일에는 인증 토큰, API 키 및 세션 쿠키와 같은 민감한 정보가 포함될 수 있습니다. 저장소에 추가하기 전에 HAR 파일 내용을 검토하는 것이 좋습니다.

HAR 파일을 사용하여 웹 API 퍼징 구성

HAR 파일을 사용하여 API 퍼징을 구성하려면:

-

.gitlab-ci.yml파일에fuzz단계를 추가합니다. -

포함

.gitlab-ci.yml파일에API-Fuzzing.gitlab-ci.yml템플릿을 추가합니다. -

.gitlab-ci.yml파일에FUZZAPI_PROFILECI/CD 변수를 추가하여 프로필을 제공합니다.

프로필은 실행할 테스트의 수를 지정합니다. 선택한 프로필에 대해Quick-10을 대체하십시오. 자세한 내용은 API fuzzing profiles를 참조하세요.variables: FUZZAPI_PROFILE: Quick-10 -

HAR 사양의 위치를 제공합니다. 파일이나 URL로 사양을 제공할 수 있습니다.

FUZZAPI_HAR변수를 추가하여 위치를 지정합니다. -

대상 API 인스턴스의 기본 URL도 필요합니다.

FUZZAPI_TARGET_URL변수를 사용하거나environment_url.txt파일을 사용하여 제공하세요.프로젝트의 루트에

environment_url.txt파일에 URL을 추가하는 것은 동적 환경에서 테스트하는 데 유용합니다. GitLab CI/CD 파이프라인 중에 동적으로 생성된 앱에 대해 API 퍼징을 실행하려면, 앱이 자신의 도메인을environment_url.txt파일에 지속적으로 유지하도록 합니다. API 퍼징은 해당 파일을 자동으로 파싱하여 스캔 대상을 찾습니다. Auto DevOps CI YAML의 예에서 이를 확인할 수 있습니다.

HAR 파일을 사용하는 예제 .gitlab-ci.yml 파일:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick-10

FUZZAPI_HAR: test-api-recording.har

FUZZAPI_TARGET_URL: http://test-deployment/

이 예제는 API 퍼징을 위한 최소한의 구성입니다. 여기서:

- 첫 스캔 실행하기.

- 인증 추가하기.

- false positive 처리하기에 대해 알아보세요.

API 퍼징 구성 옵션의 세부 정보는 사용 가능한 CI/CD 변수를 참조하세요.

GraphQL 스키마

- GraphQL 스키마에 대한 지원은 GitLab 15.4에 도입되었습니다.

GraphQL은 API를 위한 쿼리 언어이며 REST API의 대안입니다.

API 퍼징은 여러 방법으로 GraphQL 엔드포인트 테스트를 지원합니다:

- GraphQL 스키마를 사용하여 테스트합니다. GitLab 15.4에 도입되었습니다.

- GraphQL 쿼리의 기록(HAR)을 사용하여 테스트합니다.

- GraphQL 쿼리를 포함하는 Postman 컬렉션을 사용하여 테스트합니다.

이 섹션에서는 GraphQL 스키마를 사용하여 테스트하는 방법을 문서화합니다.

API 퍼징의 GraphQL 스키마 지원은 introspection을 지원하는 엔드포인트에서 스키마를 쿼리할 수 있습니다.

Introspection은 GraphiQL과 같은 도구가 작동하도록 기본적으로 활성화되어 있습니다.

GraphQL 엔드포인트 URL를 통한 API 퍼징 스캔

API 퍼징의 GraphQL 지원은 스키마에 대한 쿼리를 GraphQL 엔드포인트로 보낼 수 있습니다.

타겟 API에 대한 정보를 제공하는 GraphQL 엔드포인트 URL을 사용하도록 API 퍼징을 구성하려면:

-

포함

API-Fuzzing.gitlab-ci.yml템플릿을.gitlab-ci.yml파일에 추가합니다. -

GraphQL 엔드포인트 경로를 제공하십시오. 예:

/api/graphql.FUZZAPI_GRAPHQL변수를 추가하여 경로를 지정합니다. -

타겟 API 인스턴스의 기본 URL도 필요합니다.

FUZZAPI_TARGET_URL변수를 사용하거나environment_url.txt파일을 사용하여 제공하십시오.프로젝트의 루트에

environment_url.txt파일에 URL을 추가하는 것은 동적 환경에서 테스트하기에 좋습니다. 더 많은 정보는 문서의 동적 환경 솔루션 섹션을 참조하세요.

GraphQL 엔드포인트 URL을 사용하는 완벽한 예제 구성:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

apifuzzer_fuzz:

variables:

FUZZAPI_GRAPHQL: /api/graphql

FUZZAPI_TARGET_URL: http://test-deployment/

이 예제는 API 퍼징에 대한 최소 구성입니다. 여기에서:

GraphQL 스키마 파일을 통한 API 퍼징

API 퍼징은 introspection이 비활성화된 GraphQL 엔드포인트를 이해하고 테스트하기 위해 GraphQL 스키마 파일을 사용할 수 있습니다. GraphQL 스키마 파일은 introspection JSON 형식이어야 합니다. GraphQL 스키마는 온라인 제3자 도구를 사용하여 introspection JSON 형식으로 변환할 수 있습니다: https://transform.tools/graphql-to-introspection-json.

타겟 API에 대한 정보를 제공하는 GraphQL 스키마 파일을 사용하도록 API 퍼징을 구성하려면:

-

포함

API-Fuzzing.gitlab-ci.yml템플릿을.gitlab-ci.yml파일에 추가합니다. -

GraphQL 엔드포인트 경로를 제공하십시오. 예:

/api/graphql.FUZZAPI_GRAPHQL변수를 추가하여 경로를 지정합니다. -

GraphQL 스키마 파일의 위치를 제공합니다. 파일 경로 또는 URL로 위치를 제공할 수 있습니다.

FUZZAPI_GRAPHQL_SCHEMA변수를 추가하여 위치를 지정합니다. -

타겟 API 인스턴스의 기본 URL도 필요합니다.

FUZZAPI_TARGET_URL변수를 사용하거나environment_url.txt파일을 사용하여 제공하십시오.프로젝트의 루트에

environment_url.txt파일에 URL을 추가하는 것은 동적 환경에서 테스트하기에 좋습니다. 더 많은 정보는 문서의 동적 환경 솔루션 섹션을 참조하세요.

GraphQL 스키마 파일을 사용하는 완벽한 예제 구성:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

apifuzzer_fuzz:

variables:

FUZZAPI_GRAPHQL: /api/graphql

FUZZAPI_GRAPHQL_SCHEMA: test-api-graphql.schema

FUZZAPI_TARGET_URL: http://test-deployment/

GraphQL 스키마 파일 URL을 사용하는 완벽한 예제 구성:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

apifuzzer_fuzz:

variables:

FUZZAPI_GRAPHQL: /api/graphql

FUZZAPI_GRAPHQL_SCHEMA: http://file-store/files/test-api-graphql.schema

FUZZAPI_TARGET_URL: http://test-deployment/

이 예제는 API 퍼징에 대한 최소 구성입니다. 여기에서:

Postman 컬렉션

Postman API 클라이언트는 개발자와 테스터가 다양한 유형의 API를 호출하는 데 사용하는 인기 있는 도구입니다. API 정의는 Postman 컬렉션 파일로 내보낼 수 있습니다 API 퍼징에 사용하기 위해. 내보낼 때 지원되는 Postman 컬렉션 버전: v2.0 또는 v2.1을 선택해야 합니다.

GitLab API 퍼저와 함께 사용할 때, Postman 컬렉션은 유효한 데이터를 사용하여 테스트할 웹 API의 정의를 포함해야 합니다. API 퍼저는 모든 API 정의를 추출하고 이를 사용하여 테스트를 수행합니다.

경고: Postman 컬렉션 파일에는 인증 토큰, API 키 및 세션 쿠키와 같은 민감한 정보가 포함될 수 있습니다. 저장소에 추가하기 전에 Postman 컬렉션 파일의 내용을 검토하는 것이 좋습니다.

Postman 컬렉션 파일로 웹 API 퍼징 구성하기

Postman 컬렉션 파일을 사용하여 API 퍼징을 구성하려면:

-

.gitlab-ci.yml파일에fuzz단계를 추가하세요. -

포함

API-Fuzzing.gitlab-ci.yml템플릿 을.gitlab-ci.yml파일에 추가하세요. -

.gitlab-ci.yml파일에FUZZAPI_PROFILECI/CD 변수를 추가하여 프로필을 제공합니다. 프로필은 얼마나 많은 테스트가 실행되는지를 지정합니다. 선택한 프로필에 대해Quick-10으로 대체하세요. 자세한 내용은 API 퍼징 프로필을 참조하세요.variables: FUZZAPI_PROFILE: Quick-10 -

Postman 컬렉션 사양의 위치를 제공합니다. 파일이나 URL로 사양을 제공할 수 있습니다.

FUZZAPI_POSTMAN_COLLECTION변수를 추가하여 위치를 지정하세요. -

대상 API 인스턴스의 기본 URL을 제공합니다.

FUZZAPI_TARGET_URL변수 또는environment_url.txt파일을 사용하세요.environment_url.txt파일에 URL을 추가하는 것은 동적 환경에서 테스트하는 데 적합합니다. GitLab CI/CD 파이프라인 내에서 동적으로 생성된 앱에 대해 API 퍼징을 실행하려면, 앱이 도메인을environment_url.txt파일에 지속하도록 하세요. API 퍼징은 해당 파일을 자동으로 구문 분석하여 스캔 대상을 찾습니다. 우리 Auto DevOps CI YAML의 예제를 확인할 수 있습니다.

Postman 컬렉션 파일을 사용하는 .gitlab-ci.yml 파일 예제:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick-10

FUZZAPI_POSTMAN_COLLECTION: postman-collection_serviceA.json

FUZZAPI_TARGET_URL: http://test-deployment/

이는 API 퍼징을 위한 최소한의 구성입니다. 여기에서 다음을 수행할 수 있습니다:

API 퍼징 구성 옵션에 대한 자세한 내용은 사용 가능한 CI/CD 변수를 참조하세요.

Postman 변수

- GitLab 15.1에서 Postman 환경 파일 형식에 대한 지원이 추가되었습니다.

- GitLab 15.1에서 여러 변수 파일에 대한 지원이 추가되었습니다.

- GitLab 15.1에서 Postman 변수 범위: 글로벌 및 환경에 대한 지원이 추가되었습니다.

Postman 클라이언트의 변수

Postman은 개발자가 요청의 여러 부분에서 사용할 수 있는 자리 표시자를 정의할 수 있도록 합니다. 이러한 자리 표시자는 변수라고 하며, 변수 사용하기에서 설명되어 있습니다.

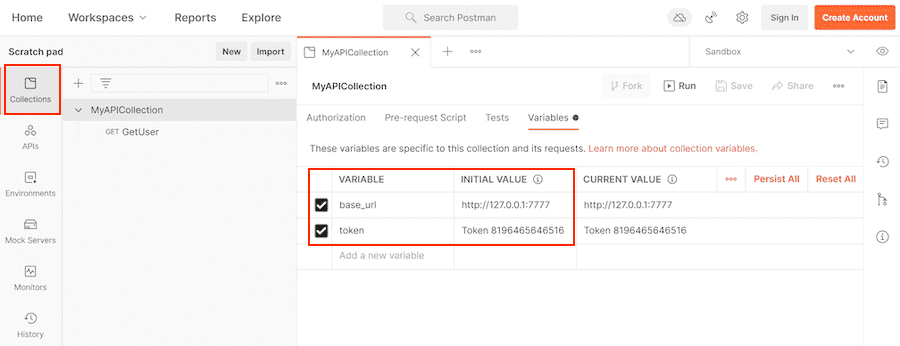

변수를 사용하여 요청과 스크립트에서 값을 저장하고 재사용할 수 있습니다. 예를 들어, 컬렉션을 편집하여 문서에 변수를 추가할 수 있습니다:

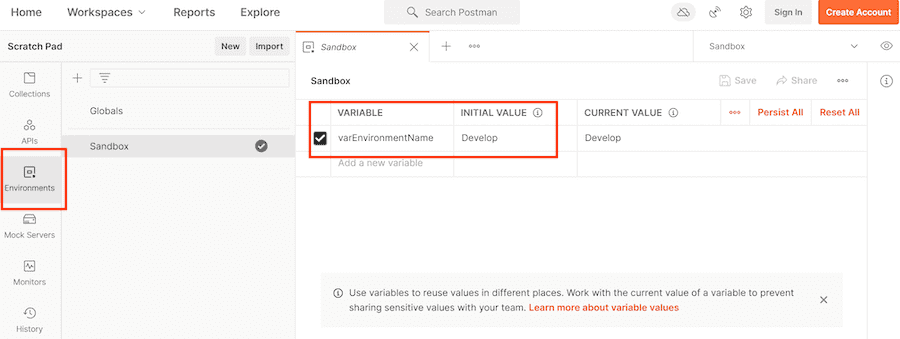

또는 환경에서 변수를 추가할 수도 있습니다:

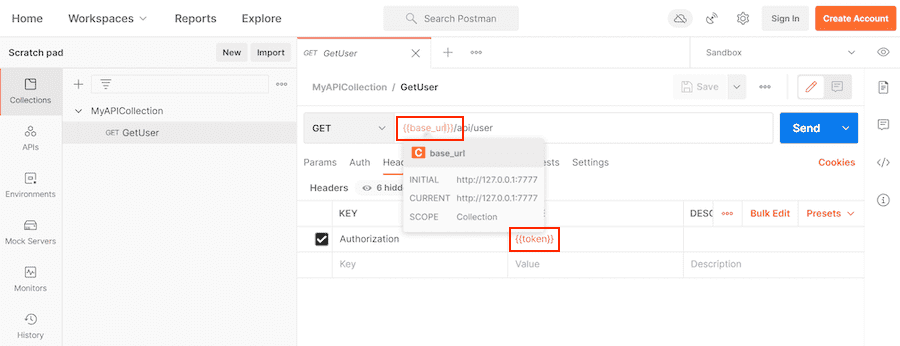

그런 다음 URL, 헤더 및 기타 섹션에서 변수를 사용할 수 있습니다:

Postman은 좋은 UX 경험을 가진 기본 클라이언트 도구에서 스크립트를 사용하여 API를 테스트하고, 보조 요청을 트리거하는 복잡한 컬렉션을 생성하며, 그 과정에서 변수를 설정할 수 있는 더 복잡한 생태계로 발전했습니다. Postman 생태계의 모든 기능이 지원되는 것은 아닙니다. 예를 들어, 스크립트는 지원되지 않습니다. Postman 지원의 주요 초점은 Postman 클라이언트에서 사용되는 Postman 컬렉션 정의와 작업 공간, 환경 및 컬렉션 자체에서 정의된 관련 변수를 수집하는 것입니다.

Postman은 다양한 범위에서 변수를 생성할 수 있도록 합니다. 각 범위는 Postman 도구에서 다른 수준의 가시성을 가집니다. 예를 들어, 모든 작업 정의와 작업 공간에서 볼 수 있는 글로벌 환경 범위에서 변수를 생성할 수 있습니다. 특정 환경 범위에서 변수를 생성할 수도 있지만, 이 경우 해당 특정 환경이 사용 중일 때만 볼 수 있고 사용됩니다. 일부 범위는 항상 사용할 수 있는 것은 아닙니다. 예를 들어, Postman 생태계에서 Postman 클라이언트에서 요청을 생성할 수 있지만, 이러한 요청에는 로컬 범위가 없고 테스트 스크립트에는 있습니다.

Postman의 변수 범위는 다루기 어려운 주제일 수 있으며, 모든 사용자가 이에 익숙한 것은 아닙니다. 계속 진행하기 전에 Postman 문서에서 변수 범위를 읽는 것을 강력히 권장합니다.

앞서 언급한 바와 같이 다양한 변수 범위가 있으며 각 변수 범위는 목적이 다르고 Postman 문서에 더 많은 유연성을 제공하는 데 사용할 수 있습니다. Postman 문서에 따르면 변수의 값이 계산되는 방식에 대한 중요한 참고 사항이 있습니다:

같은 이름의 변수가 두 개의 다른 범위에 선언된 경우, 가장 좁은 범위의 변수에 저장된 값이 사용됩니다. 예를 들어,

username이라는 글로벌 변수가 있고,username이라는 로컬 변수가 있으면 요청이 실행될 때 로컬 값이 사용됩니다.

다음은 Postman 클라이언트와 API Fuzzing에서 지원하는 변수 범위에 대한 요약입니다:

- 글로벌 환경 (Global) 범위는 작업 공간 전체에서 사용 가능한 특별한 미리 정의된 환경입니다. 글로벌 환경 범위를 글로벌 범위라고도 합니다. Postman 클라이언트는 글로벌 환경을 JSON 파일로 내보낼 수 있으며, 이 파일은 API Fuzzing과 함께 사용할 수 있습니다.

- 환경 범위는 Postman 클라이언트에서 사용자가 생성한 변수의 이름이 붙은 그룹입니다. Postman 클라이언트는 글로벌 환경과 함께 단일 활성 환경을 지원합니다. 활성 사용자 생성 환경에 정의된 변수는 글로벌 환경에 정의된 변수보다 우선합니다. Postman 클라이언트는 환경을 JSON 파일로 내보낼 수 있으며, 이 파일은 API Fuzzing과 함께 사용할 수 있습니다.

- 컬렉션 범위는 주어진 컬렉션에서 선언된 변수의 그룹입니다. 컬렉션 변수는 선언된 컬렉션과 해당 컬렉션의 중첩 요청 또는 컬렉션에서 사용할 수 있습니다. 컬렉션 범위에 정의된 변수는 글로벌 환경 범위 및 환경 범위보다 우선합니다. Postman 클라이언트는 하나 이상의 컬렉션을 JSON 파일로 내보낼 수 있으며, 이 JSON 파일에는 선택된 컬렉션, 요청 및 컬렉션 변수가 포함됩니다.

-

API Fuzzing 범위는 사용자에게 추가 변수를 제공하거나 다른 지원되는 범위에 정의된 변수를 재정의할 수 있도록 API Fuzzing에서 추가한 새로운 범위입니다. 이 범위는 Postman에서 지원되지 않습니다. API Fuzzing 범위 변수는 사용자 정의 JSON 파일 형식으로 제공됩니다.

- 환경 또는 컬렉션에서 정의된 값 재정의

- 스크립트에서 변수 정의

- 지원되지 않는 _데이터 범위_에서 단일 데이터 행 정의

- 데이터 범위는 이름과 값이 JSON 또는 CSV 파일에서 유래한 변수의 그룹입니다. Newman 또는 Postman 컬렉션 러너과 같은 Postman 컬렉션 러너는 JSON 또는 CSV 파일에 항목이 있는 만큼 컬렉션 내의 요청을 여러 번 실행합니다. 이러한 변수를 잘 활용하는 사례는 Postman에서 스크립트를 사용하여 테스트를 자동화하는 것입니다.

API Fuzzing은 CSV 또는 JSON 파일에서 데이터를 읽는 것을 지원하지 않습니다.

- 로컬 범위는 Postman 스크립트에서 정의된 변수입니다. API Fuzzing은 Postman 스크립트를 지원하지 않으므로 스크립트에서 정의된 변수를 지원하지 않습니다. 그러나 지원되는 범위 중 하나 또는 사용자 정의 JSON 형식에서 변수를 정의하여 스크립트 정의 변수의 값을 제공할 수 있습니다.

모든 범위가 API Fuzzing에서 지원되는 것은 아니며, 스크립트에서 정의된 변수는 지원되지 않습니다. 다음 표는 넓은 범위에서 좁은 범위까지 정렬되어 있습니다.

| 범위 | Postman | API Fuzzing | 코멘트 |

|---|---|---|---|

| 글로벌 환경 | 예 | 예 | 특별 미리 정의된 환경 |

| 환경 | 예 | 예 | 이름 붙여진 환경 |

| 컬렉션 | 예 | 예 | Postman 컬렉션에서 정의됨 |

| API Fuzzing 범위 | 아니오 | 예 | API Fuzzing에 의해 추가된 사용자 정의 범위 |

| 데이터 | 예 | 아니오 | CSV 또는 JSON 형식의 외부 파일 |

| 로컬 | 예 | 아니오 | 스크립트에서 정의된 변수 |

변수를 정의하고 다양한 범위에서 변수를 내보내는 방법에 대한 자세한 내용은 다음을 참조하세요:

Postman 클라이언트에서 내보내기

Postman 클라이언트를 사용하면 다양한 파일 형식으로 내보낼 수 있습니다. 예를 들어, Postman 컬렉션이나 Postman 환경을 내보낼 수 있습니다. 내보낸 환경은 항상 사용 가능한 전역 환경이거나 이전에 생성한 사용자 정의 환경일 수 있습니다. Postman 컬렉션을 내보낼 때는 collection 및 local 범위의 변수 선언만 포함되며, environment 범위의 변수는 포함되지 않습니다.

environment 범위의 변수 선언을 얻으려면 특정 환경을 내보내야 합니다. 각 내보낸 파일은 선택한 환경의 변수만 포함합니다.

다양한 지원되는 범위에서 변수를 내보내는 방법에 대한 자세한 내용은 다음을 참조하세요:

API 퍼징 범위, 사용자 정의 JSON 파일 형식

우리의 사용자 정의 JSON 파일 형식은 각 객체 속성이 변수 이름을 나타내고 속성 값이 변수 값을 나타내는 JSON 객체입니다. 이 파일은 선호하는 텍스트 편집기를 사용하여 생성할 수 있으며, 파이프라인의 이전 작업에서 생성할 수도 있습니다.

이 예시는 API 퍼징 범위에 대해 두 개의 변수 base_url과 token을 정의합니다:

{

"base_url": "http://127.0.0.1/",

"token": "Token 84816165151"

}

API 퍼징과 함께 범위 사용하기

범위: global, environment, collection, 및 GitLab API Fuzzing_은 GitLab 15.1 이후 지원됩니다. GitLab 15.0 및 이전 버전에서는 _collection 및 GitLab API Fuzzing 범위만 지원됩니다.

다음 표는 범위 파일/URL을 API 퍼징 구성 변수에 매핑하는 빠른 참조를 제공합니다:

| 범위 | 제공 방법 |

|---|---|

| 전역 환경 | FUZZAPI_POSTMAN_COLLECTION_VARIABLES |

| 환경 | FUZZAPI_POSTMAN_COLLECTION_VARIABLES |

| 컬렉션 | FUZZAPI_POSTMAN_COLLECTION |

| API 퍼징 범위 | FUZZAPI_POSTMAN_COLLECTION_VARIABLES |

| 데이터 | 지원되지 않음 |

| 로컬 | 지원되지 않음 |

Postman 컬렉션 문서는 자동으로 모든 collection 범위 변수를 포함합니다. Postman 컬렉션은 구성 변수 FUZZAPI_POSTMAN_COLLECTION과 함께 제공됩니다. 이 변수는 단일 내보낸 Postman 컬렉션으로 설정할 수 있습니다.

다른 범위의 변수는 FUZZAPI_POSTMAN_COLLECTION_VARIABLES 구성 변수를 통해 제공됩니다. 구성 변수는 GitLab 15.1 이후 쉼표(,)로 구분된 파일 목록을 지원합니다. GitLab 15.0 및 이전 버전은 단일 파일만 지원합니다. 제공된 파일의 순서는 중요하지 않으며, 파일은 필요한 범위 정보를 제공합니다.

구성 변수 FUZZAPI_POSTMAN_COLLECTION_VARIABLES는 다음으로 설정할 수 있습니다:

정의되지 않은 Postman 변수

API Fuzzing 엔진이 Postman 컬렉션 파일에서 사용되는 모든 변수 참조를 찾지 못할 가능성이 있습니다. 사례는 다음과 같습니다:

-

data 또는 local 범위 변수를 사용하고 있으며, 이전에 언급했듯이 이러한 범위는 API Fuzzing에서 지원되지 않습니다. 따라서 이러한 변수의 값이 API Fuzzing 범위를 통해 제공되지 않은 경우, data 및 local 범위 변수의 값은 정의되지 않은 상태입니다.

-

변수 이름이 잘못 입력되어 정의된 변수와 일치하지 않습니다.

-

Postman 클라이언트가 API Fuzzing에서 지원되지 않는 새로운 동적 변수를 지원합니다.

가능한 경우, API Fuzzing은 정의되지 않은 변수를 다룰 때 Postman 클라이언트와 동일한 동작을 따릅니다. 변수 참조의 텍스트는 동일하게 유지되며 텍스트 치환이 없습니다. 지원되지 않는 동적 변수도 동일한 동작을 적용받습니다.

예를 들어, Postman 컬렉션의 요청 정의가 변수 {{full_url}}를 참조하지만 변수가 발견되지 않으면 값 {{full_url}}로 변경되지 않고 그대로 남겨집니다.

동적 Postman 변수

사용자가 다양한 범위 수준에서 정의할 수 있는 변수 외에도, Postman에는 동적 변수라는 미리 정의된 변수 집합이 있습니다. 동적 변수는 이미 정의되어 있으며 이름이 달러 기호($)로 접두사가 붙습니다. 예를 들어, $guid. 동적 변수는 다른 변수처럼 사용될 수 있으며, Postman 클라이언트에서는 요청/컬렉션 실행 중에 무작위 값을 생성합니다.

API Fuzzing과 Postman 사이의 중요한 차이점은 API Fuzzing이 동일한 동적 변수를 사용할 때마다 동일한 값을 반환한다는 것입니다. 이는 Postman 클라이언트의 동작과 차이가 나며, Postman 클라이언트는 동일한 동적 변수를 사용할 때마다 무작위 값을 반환합니다. 즉, API Fuzzing은 동적 변수에 대해 정적 값을 사용하는 반면, Postman은 무작위 값을 사용합니다.

스캔 프로세스 중에 지원되는 동적 변수는 다음과 같습니다:

| 변수 | 값 |

|---|---|

$guid |

611c2e81-2ccb-42d8-9ddc-2d0bfa65c1b4 |

$isoTimestamp |

2020-06-09T21:10:36.177Z |

$randomAbbreviation |

PCI |

$randomAbstractImage |

http://no-a-valid-host/640/480/abstract |

$randomAdjective |

auxiliary |

$randomAlphaNumeric |

a |

$randomAnimalsImage |

http://no-a-valid-host/640/480/animals |

$randomAvatarImage |

https://no-a-valid-host/path/to/some/image.jpg |

$randomBankAccount |

09454073 |

$randomBankAccountBic |

EZIAUGJ1 |

$randomBankAccountIban |

MU20ZPUN3039684000618086155TKZ |

$randomBankAccountName |

Home Loan Account |

$randomBitcoin |

3VB8JGT7Y4Z63U68KGGKDXMLLH5 |

$randomBoolean |

true |

$randomBs |

killer leverage schemas |

$randomBsAdjective |

viral |

$randomBsBuzz |

repurpose |

$randomBsNoun |

markets |

$randomBusinessImage |

http://no-a-valid-host/640/480/business |

$randomCatchPhrase |

Future-proofed heuristic open architecture |

$randomCatchPhraseAdjective |

Business-focused |

$randomCatchPhraseDescriptor |

bandwidth-monitored |

$randomCatchPhraseNoun |

superstructure |

$randomCatsImage |

http://no-a-valid-host/640/480/cats |

$randomCity |

Spinkahaven |

$randomCityImage |

http://no-a-valid-host/640/480/city |

$randomColor |

fuchsia |

$randomCommonFileExt |

wav |

$randomCommonFileName |

well_modulated.mpg4 |

$randomCommonFileType |

audio |

$randomCompanyName |

Grady LLC |

$randomCompanySuffix |

Inc |

$randomCountry |

Kazakhstan |

$randomCountryCode |

MD |

$randomCreditCardMask |

3622 |

$randomCurrencyCode |

ZMK |

$randomCurrencyName |

Pound Sterling |

$randomCurrencySymbol |

£ |

$randomDatabaseCollation |

utf8_general_ci |

$randomDatabaseColumn |

updatedAt |

$randomDatabaseEngine |

Memory |

$randomDatabaseType |

text |

$randomDateFuture |

Tue Mar 17 2020 13:11:50 GMT+0530 (India Standard Time) |

$randomDatePast |

Sat Mar 02 2019 09:09:26 GMT+0530 (India Standard Time) |

$randomDateRecent |

Tue Jul 09 2019 23:12:37 GMT+0530 (India Standard Time) |

$randomDepartment |

Electronics |

$randomDirectoryPath |

/usr/local/bin |

$randomDomainName |

trevor.info |

$randomDomainSuffix |

org |

$randomDomainWord |

jaden |

$randomEmail |

Iva.Kovacek61@no-a-valid-host.com |

$randomExampleEmail |

non-a-valid-user@example.net |

$randomFashionImage |

http://no-a-valid-host/640/480/fashion |

$randomFileExt |

war |

$randomFileName |

neural_sri_lanka_rupee_gloves.gdoc |

$randomFilePath |

/home/programming_chicken.cpio |

$randomFileType |

application |

$randomFirstName |

Chandler |

$randomFoodImage |

http://no-a-valid-host/640/480/food |

$randomFullName |

Connie Runolfsdottir |

$randomHexColor |

#47594a |

$randomImageDataUri |

data:image/svg+xml;charset=UTF-8,%3Csvg%20xmlns%3D%22http%3A%2F%2Fwww.w3.org%2F2000%2Fsvg%22%20version%3D%221.1%22%20baseProfile%3D%22full%22%20width%3D%22undefined%22%20height%3D%22undefined%22%3E%20%3Crect%20width%3D%22100%25%22%20height%3D%22100%25%22%20fill%3D%22grey%22%2F%3E%20%20%3Ctext%20x%3D%220%22%20y%3D%2220%22%20font-size%3D%2220%22%20text-anchor%3D%22start%22%20fill%3D%22white%22%3Eundefinedxundefined%3C%2Ftext%3E%20%3C%2Fsvg%3E |

$randomImageUrl |

http://no-a-valid-host/640/480 |

$randomIngverb |

navigating |

$randomInt |

494 |

$randomIP |

241.102.234.100 |

$randomIPV6 |

dbe2:7ae6:119b:c161:1560:6dda:3a9b:90a9 |

$randomJobArea |

Mobility |

$randomJobDescriptor |

Senior |

$randomJobTitle |

International Creative Liaison |

$randomJobType |

Supervisor |

$randomLastName |

Schneider |

$randomLatitude |

55.2099 |

$randomLocale |

ny |

$randomLongitude |

40.6609 |

$randomLoremLines |

Ducimus in ut mollitia.\nA itaque non.\nHarum temporibus nihil voluptas.\nIste in sed et nesciunt in quaerat sed. |

$randomLoremParagraph |

Ab aliquid odio iste quo voluptas voluptatem dignissimos velit. Recusandae facilis qui commodi ea magnam enim nostrum quia quis. Nihil est suscipit assumenda ut voluptatem sed. Esse ab voluptas odit qui molestiae. Rem est nesciunt est quis ipsam expedita consequuntur. |

$randomLoremParagraphs |

Voluptatem rem magnam aliquam ab id aut quaerat. Placeat provident possimus voluptatibus dicta velit non aut quasi. Mollitia et aliquam expedita sunt dolores nam consequuntur. Nam dolorum delectus ipsam repudiandae et ipsam ut voluptatum totam. Nobis labore labore recusandae ipsam quo. |

$randomLoremSentence |

Molestias consequuntur nisi non quod. |

$randomLoremSentences |

Et sint voluptas similique iure amet perspiciatis vero sequi atque. Ut porro sit et hic. Neque aspernatur vitae fugiat ut dolore et veritatis. Ab iusto ex delectus animi. Voluptates nisi iusto. Impedit quod quae voluptate qui. |

$randomLoremSlug |

eos-aperiam-accusamus, beatae-id-molestiae, qui-est-repellat |

$randomLoremText |

Quisquam asperiores exercitationem ut ipsum. Aut eius nesciunt. Et reiciendis aut alias eaque. Nihil amet laboriosam pariatur eligendi. Sunt ullam ut sint natus ducimus. Voluptas harum aspernatur soluta rem nam. |

$randomLoremWord |

est |

$randomLoremWords |

vel repellat nobis |

$randomMACAddress |

33:d4:68:5f:b4:c7 |

$randomMimeType |

audio/vnd.vmx.cvsd |

$randomMonth |

February |

$randomNamePrefix |

Dr. |

$randomNameSuffix |

MD |

$randomNatureImage |

http://no-a-valid-host/640/480/nature |

$randomNightlifeImage |

http://no-a-valid-host/640/480/nightlife |

$randomNoun |

bus |

$randomPassword |

t9iXe7COoDKv8k3 |

$randomPeopleImage |

http://no-a-valid-host/640/480/people |

$randomPhoneNumber |

700-008-5275 |

$randomPhoneNumberExt |

27-199-983-3864 |

$randomPhrase |

You can't program the monitor without navigating the mobile XML program! |

$randomPrice |

531.55 |

$randomProduct |

Pizza |

$randomProductAdjective |

Unbranded |

$randomProductMaterial |

Steel |

$randomProductName |

Handmade Concrete Tuna |

$randomProtocol |

https |

$randomSemver |

7.0.5 |

$randomSportsImage |

http://no-a-valid-host/640/480/sports |

$randomStreetAddress |

5742 Harvey Streets |

$randomStreetName |

Kuhic Island |

$randomTransactionType |

payment |

$randomTransportImage |

http://no-a-valid-host/640/480/transport |

$randomUrl |

https://no-a-valid-host.net |

$randomUserAgent |

Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.9.8; rv:15.6) Gecko/20100101 Firefox/15.6.6 |

$randomUserName |

Jarrell.Gutkowski |

$randomUUID |

6929bb52-3ab2-448a-9796-d6480ecad36b |

$randomVerb |

navigate |

$randomWeekday |

Thursday |

$randomWord |

withdrawal |

$randomWords |

Samoa Synergistic sticky copying Grocery |

$timestamp |

1562757107 |

예시: 글로벌 스코프

이 예시에서, 글로벌 스코프가 Postman 클라이언트에서 global-scope.json으로 내보내어 FUZZAPI_POSTMAN_COLLECTION_VARIABLES 구성 변수를 통해 API 퍼징에 제공됩니다.

FUZZAPI_POSTMAN_COLLECTION_VARIABLES를 사용하는 예시는 다음과 같습니다:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick-10

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: global-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

예시: 환경 스코프

이 예시에서, 환경 스코프가 Postman 클라이언트에서 environment-scope.json으로 내보내어 FUZZAPI_POSTMAN_COLLECTION_VARIABLES 구성 변수를 통해 API 퍼징에 제공됩니다.

FUZZAPI_POSTMAN_COLLECTION_VARIABLES를 사용하는 예시는 다음과 같습니다:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: environment-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

예시: 컬렉션 스코프

컬렉션 스코프 변수는 내보낸 Postman 컬렉션 파일에 포함되어 있으며 FUZZAPI_POSTMAN_COLLECTION 구성 변수를 통해 제공됩니다.

FUZZAPI_POSTMAN_COLLECTION을 사용하는 예시는 다음과 같습니다:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_TARGET_URL: http://test-deployment/

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: variable-collection-dictionary.json

예시: API 퍼징 스코프

API 퍼징 스코프는 API 퍼징에서 지원되지 않는 데이터 및 로컬 스코프 변수를 정의하고, 다른 스코프에 정의된 기존 변수의 값을 변경하는 두 가지 주요 용도로 사용됩니다. API 퍼징 스코프는 FUZZAPI_POSTMAN_COLLECTION_VARIABLES 구성 변수를 통해 제공됩니다.

FUZZAPI_POSTMAN_COLLECTION_VARIABLES를 사용하는 예시는 다음과 같습니다:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: api-fuzzing-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

파일 api-fuzzing-scope.json은 우리의 맞춤 JSON 파일 형식을 사용합니다. 이 JSON은 속성을 위한 키-값 쌍을 가진 객체입니다. 키는 변수의 이름이고, 값은 변수의 값입니다. 예를 들면:

{

"base_url": "http://127.0.0.1/",

"token": "Token 84816165151"

}

예시: 여러 스코프

이 예시에서는 global 스코프, environment 스코프, 및 collection 스코프가 구성됩니다. 첫 번째 단계는 다양한 스코프를 내보내는 것입니다.

-

Export the global scope as

global-scope.json -

Export the environment scope as

environment-scope.json - Export the Postman Collection which includes the collection scope as

postman-collection.json

Postman Collection은 FUZZAPI_POSTMAN_COLLECTION 변수를 사용하여 제공되며, 다른 스코프는 FUZZAPI_POSTMAN_COLLECTION_VARIABLES를 사용하여 제공됩니다. API Fuzzing은 제공된 파일이 각각의 파일에서 제공된 데이터를 사용하여 어느 스코프와 일치하는지 식별할 수 있습니다.

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: global-scope.json,environment-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

예시: 변수 값 변경하기

내보낸 스코프를 사용할 때, 변수의 값이 API Fuzzing에 사용하기 위해 변경되어야 하는 경우가 흔합니다. 예를 들어, collection 스코프 변수가 api_version이라는 이름의 변수를 가지고 값이 v2일 수 있지만, 테스트는 v1라는 값이 필요합니다. 값을 변경하기 위해 내보낸 컬렉션을 수정하는 대신, API Fuzzing 스코프를 사용하여 값을 변경할 수 있습니다. 이 방법은 API Fuzzing 스코프가 다른 모든 스코프보다 우선시되기 때문에 작동합니다.

Collection 스코프 변수는 내보낸 Postman Collection 파일에 포함되어 있으며 FUZZAPI_POSTMAN_COLLECTION 구성 변수를 통해 제공됩니다.

API Fuzzing 스코프는 FUZZAPI_POSTMAN_COLLECTION_VARIABLES 구성 변수를 통해 제공되지만, 먼저 파일을 생성해야 합니다. 파일 api-fuzzing-scope.json은 우리의 custom JSON file format을 사용합니다. 이 JSON은 속성을 위한 키-값 쌍의 객체입니다. 키는 변수의 이름이고, 값은 변수의 값입니다. 예를 들어:

{

"api_version": "v1"

}

우리의 CI 정의:

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: api-fuzzing-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

예시: 여러 스코프가 있는 변수 값 변경하기

내보낸 스코프를 사용할 때, 변수의 값이 API Fuzzing에 사용하기 위해 변경되어야 하는 경우가 흔합니다. 예를 들어, environment 스코프가 api_version이라는 이름의 변수를 가지고 값이 v2일 수 있지만, 테스트는 v1라는 값이 필요합니다. 값을 변경하기 위해 내보낸 파일을 수정하는 대신, API Fuzzing 스코프를 사용할 수 있습니다. 이 방법은 API Fuzzing 스코프가 다른 모든 스코프보다 우선시되기 때문에 작동합니다.

이 예시에서는 global 스코프, environment 스코프, collection 스코프, 및 API Fuzzing 스코프가 구성됩니다. 첫 번째 단계는 다양한 스코프를 내보내고 생성하는 것입니다.

-

Export the global scope as

global-scope.json -

Export the environment scope as

environment-scope.json - Export the Postman Collection which includes the collection scope as

postman-collection.json

API Fuzzing 스코프는 우리의 custom JSON file format을 사용하여 api-fuzzing-scope.json 파일을 생성하여 사용합니다. 이 JSON은 속성을 위한 키-값 쌍의 객체입니다. 키는 변수의 이름이고, 값은 변수의 값입니다. 예를 들어:

{

"api_version": "v1"

}

Postman Collection은 FUZZAPI_POSTMAN_COLLECTION 변수를 사용하여 제공되며, 다른 스코프는 FUZZAPI_POSTMAN_COLLECTION_VARIABLES를 사용하여 제공됩니다. API Fuzzing은 제공된 파일이 각각의 파일에서 제공된 데이터를 사용하여 어느 스코프와 일치하는지 식별할 수 있습니다.

stages:

- fuzz

include:

- template: API-Fuzzing.gitlab-ci.yml

variables:

FUZZAPI_PROFILE: Quick

FUZZAPI_POSTMAN_COLLECTION: postman-collection.json

FUZZAPI_POSTMAN_COLLECTION_VARIABLES: global-scope.json,environment-scope.json,api-fuzzing-scope.json

FUZZAPI_TARGET_URL: http://test-deployment/

첫 번째 스캔 실행하기

올바르게 구성된 경우 CI/CD 파이프라인에는 fuzz 단계와 apifuzzer_fuzz 또는

apifuzzer_fuzz_dnd 작업이 포함됩니다. 작업은 잘못된 구성이 제공될 때만 실패합니다.

일반적인 운영 중에는 작업이 항상 성공하며, 결함이 퍼징 테스트 중에 식별되더라도 그렇습니다.

결함은 Security 파이프라인 탭에 스위트 이름과 함께 표시됩니다.

리포지토리의 기본 브랜치를 대상으로 테스트할 때, 퍼징 결함은 Security and compliance의

취약점 보고서 페이지에도 표시됩니다.

신고되는 결함의 수가 과도해지는 것을 방지하기 위해, API 퍼징 스캐너는

보고하는 결함의 수를 제한합니다.

퍼징 결함 보기

API 퍼징 분석기는 JSON 보고서를 생성하며, 이 보고서는 수집되어

GitLab 취약점 화면에 결함을 채우는 데 사용됩니다.

퍼징 결함은 심각도가 Unknown인 취약점으로 표시됩니다.

API 퍼징이 발견한 결함은 수동 조사가 필요하며 특정 취약점 유형과 연결되지 않습니다.

이들은 보안 문제인지 여부를 판단하고, 수정이 필요한지 조사해야 합니다.

신고된 허위 긍정의 수를 제한하기 위해 수행할 수 있는 구성 변경에 대한 정보는

허위 긍정 처리를 참조하세요.

API 퍼징 취약점 세부정보 보기

API 퍼징에 의해 탐지된 결함은 라이브 웹 애플리케이션에서 발생하며,

이들이 취약점인지 여부를 판단하기 위해 수동 조사가 필요합니다.

퍼징 결함은 심각도가 Unknown인 취약점으로 포함됩니다. 퍼징 결함 조사에 도움이 되도록,

전송 및 수신된 HTTP 메시지에 대한 자세한 정보와 함께 수정 사항의 설명이 제공됩니다.

퍼징 결함의 세부정보를 보려면 다음 단계를 따르세요:

-

프로젝트 또는 병합 요청에서 결함을 볼 수 있습니다:

- 프로젝트에서, 프로젝트의 Secure > Vulnerability report

페이지로 이동합니다. 이 페이지는 기본 브랜치의 모든 취약점을 보여줍니다. - 병합 요청에서, 병합 요청의 Security 섹션으로 이동하여 Expand

버튼을 선택합니다. API 퍼징 결함은 API Fuzzing detected N potential vulnerabilities

라벨이 붙은 섹션에서 확인할 수 있습니다. 타이틀을 선택하여 결함 세부정보를 표시하세요.

- 프로젝트에서, 프로젝트의 Secure > Vulnerability report

-

결함의 타이틀을 선택하면 결함의 세부정보가 표시됩니다.

아래 표는 이러한 세부정보를 설명합니다.필드 설명 설명 수정된 내용을 포함한 결함 설명. 프로젝트 취약점이 탐지된 네임스페이스 및 프로젝트. 방법 취약점을 탐지하는 데 사용된 HTTP 방법. URL 취약점이 탐지된 URL. 요청 결함을 유발한 HTTP 요청. 수정되지 않은 응답 수정되지 않은 요청의 응답. 이것이 일반적인 작동 응답의 모습입니다. 실제 응답 퍼징된 요청으로부터 수신된 응답. 증거 결함이 발생했다는 것을 어떻게 확인했는지. 식별자 이 결함을 찾기 위해 사용된 퍼징 검사. 심각도 발견의 심각도는 항상 Unknown입니다. 스캐너 유형 테스트를 수행하는 데 사용된 스캐너.

보안 대시보드

퍼징 결함은 심각도가 Unknown인 취약점으로 표시됩니다. 보안 대시보드는

그룹, 프로젝트 및 파이프라인의 모든 보안 취약점에 대한 개요를 얻기에 좋은 장소입니다.

자세한 내용은 보안 대시보드 문서를 참조하세요.

취약점과 상호작용하기

퍼징 결함은 알 수 없는 심각도를 가진 취약점으로 나타납니다.

결함이 발견되면 이를 상호작용할 수 있습니다.

취약점을 해결하는 방법에 대해 더 알아보세요.

허위 양성 처리

허위 양성은 두 가지 방법으로 처리할 수 있습니다:

-

허위 양성을 생성하는 검사를 끕니다. 이렇게 하면 검사가 어떤 결함도 생성하지 않도록 방지합니다. 예시 검사로는 JSON Fuzzing Check, Form Body Fuzzing Check가 있습니다.

-

퍼징 검사는 결함이 식별될 때를 감지하는 여러 가지 방법이 있으며, 이를 _Assertions_라고 합니다. Assertions 역시 끌 수 있고 구성할 수 있습니다. 예를 들어, API 퍼저는 기본적으로 HTTP 상태 코드를 사용하여 실제 문제가 무엇인지 식별하는 데 도움을 줍니다. 테스트 중 API가 500 오류를 반환하면, 이것은 결함을 생성합니다. 이는 항상 원하는 것은 아니며, 일부 프레임워크는 종종 500 오류를 반환합니다.

검사를 끄기

검사는 특정 유형의 테스트를 수행하며, 특정 구성 프로파일에 대해 켜고 끌 수 있습니다. 기본 구성 파일은 사용할 수 있는 여러 프로파일을 정의합니다. 구성 파일의 프로파일 정의는 스캔 중 활성 상태인 모든 검사를 나열합니다. 특정 검사를 끄려면, 구성 파일의 프로파일 정의에서 해당 검사를 제거합니다. 프로파일은 구성 파일의 Profiles 섹션에 정의됩니다.

예시 프로파일 정의:

Profiles:

- Name: Quick-10

DefaultProfile: Quick

Routes:

- Route: *Route0

Checks:

- Name: FormBodyFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: GeneralFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: JsonFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: XmlFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

General Fuzzing Check를 끄려면 다음 줄을 제거할 수 있습니다:

- Name: GeneralFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

이렇게 하면 다음과 같은 YAML이 생성됩니다:

- Name: Quick-10

DefaultProfile: Quick

Routes:

- Route: *Route0

Checks:

- Name: FormBodyFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: JsonFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: XmlFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

검사에 대한 Assertion 끄기

Assertions는 체크에 의해 생성된 테스트에서 결함을 감지합니다. 많은 검사가 로그 분석, 응답 분석 및 상태 코드와 같은 여러 Assertion을 지원합니다. 결함이 발견되면 사용된 Assertion이 제공됩니다. 기본적으로 어떤 Assertion이 활성화되어 있는지 확인하려면 구성 파일의 검사 기본 구성에서 확인하세요. 해당 섹션은 Checks라고 합니다.

다음 예시는 FormBody Fuzzing Check를 보여줍니다:

Checks:

- Name: FormBodyFuzzingCheck

Configuration:

FuzzingCount: 30

UnicodeFuzzing: true

Assertions:

- Name: LogAnalysisAssertion

- Name: ResponseAnalysisAssertion

- Name: StatusCodeAssertion

여기에서 기본적으로 활성화된 세 가지 Assertion을 볼 수 있습니다. 허위 양성의 일반적인 출처는 StatusCodeAssertion입니다. 이를 끄려면 Profiles 섹션에서 해당 구성을 수정하세요. 이 예시는 다른 두 Assertion(LogAnalysisAssertion, ResponseAnalysisAssertion)만 제공합니다. 이는 FormBodyFuzzingCheck가 StatusCodeAssertion을 사용하지 못하도록 합니다:

Profiles:

- Name: Quick-10

DefaultProfile: Quick

Routes:

- Route: *Route0

Checks:

- Name: FormBodyFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

Assertions:

- Name: LogAnalysisAssertion

- Name: ResponseAnalysisAssertion

- Name: GeneralFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: JsonFuzzingCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

- Name: XmlInjectionCheck

Configuration:

FuzzingCount: 10

UnicodeFuzzing: true

도움말

도움말