튜토리얼: GitLab과 함께 Fortanix 데이터 보안 관리자(Dynamic Data Security Manager, DSM) 사용하기

Fortanix 데이터 보안 관리자(DSM)를 GitLab CI/CD 파이프라인의 비밀 관리자로 사용할 수 있습니다.

이 튜토리얼에서는 Fortanix DSM에서 새로운 비밀을 생성하거나 기존 비밀을 사용하고, 이를 GitLab CI/CD 작업에서 사용하는 데 필요한 단계에 대해 설명합니다. 이 통합을 구현하여 데이터 보안을 강화하고 CI/CD 파이프라인을 최적화하는 방법을 주의 깊게 따라 주세요.

시작하기 전에

다음이 필요합니다:

- 적절한 관리 권한이 있는 Fortanix DSM 계정에 대한 접근 권한. 자세한 내용은 Fortanix 데이터 보안 관리자 사용 시작하기를 참조하십시오.

- 통합을 설정할 프로젝트에 접근할 수 있는 GitLab 계정.

- Fortanix DSM에서 비밀을 저장하는 과정에 대한 지식, 생성 및 가져오기 포함.

- 그룹, 애플리케이션, 플러그인, 변수 및 비밀 관리를 위한 Fortanix DSM 및 GitLab에서 필요한 권한에 대한 접근.

새 비밀 생성 및 가져오기

Fortanix DSM에서 새 비밀을 생성하고 GitLab과 함께 사용하려면:

- Fortanix DSM 계정에 로그인하세요.

- Fortanix DSM에서 새 그룹 및 애플리케이션 생성.

- 응용 프로그램에 대한 인증 방법으로 API 키 구성.

-

Fortanix DSM에서 새 플러그인을 생성하기 위해 다음 코드를 사용하세요:

numericAlphabet = "0123456789" alphanumericAlphabet = numericAlphabet .. "abcdefghijklmnopqrstuvwxyz" alphanumericCapsAlphabet = alphanumericAlphabet .. "ABCDEFGHIJKLMNOPQRSTUVWXYZ" alphanumericCapsSymbolsAlphabets = alphanumericCapsAlphabet .. "!@#$&*_%=" function genPass(alphabet, len, name, import) local alphabetSize = #alphabet local password = '' for i = 1, len, 1 do local random_char = math.random(alphabetSize) password = password .. string.sub(alphabet, random_char, random_char) end local pass = Blob.from_bytes(password) if import == "yes" then local sobject = assert(Sobject.import { name = name, obj_type = "SECRET", value = pass, key_ops = {'APPMANAGEABLE', 'EXPORT'} }) return password end return password; end function run(input) if input.type == "numeric" then return genPass(numericAlphabet, input.length, input.name, input.import) end if input.type == "alphanumeric" then return genPass(alphanumericAlphabet, input.length, input.name, input.import) end if input.type == "alphanumeric_caps" then return genPass(alphanumericCapsAlphabet, input.length, input.name, input.import) end if input.type == "alphanumeric_caps_symbols" then return genPass(alphanumericCapsSymbolsAlphabets, input.length, input.name, input.import) end end자세한 내용은 Fortanix 사용자 안내서: 플러그인 라이브러리를 참조하세요.

-

비밀을 Fortanix DSM에 저장하려면 import 옵션을

yes로 설정하세요:{ "type": "alphanumeric_caps", "length": 64, "name": "GitLab-Secret", "import": "yes" } -

회전을 위해 새 값을 생성하려면 import 옵션을

no로 설정하세요:{ "type": "numeric", "length": 64, "name": "GitLab-Secret", "import": "no" }

-

- GitLab에서 왼쪽 사이드바에서 검색 또는 이동을 선택하고 프로젝트를 찾으세요.

- 설정 > CI/CD를 선택하세요.

-

변수를 확장하고 다음 변수를 추가하세요:

FORTANIX_API_ENDPOINTFORTANIX_API_KEYFORTANIX_PLUGIN_ID

-

프로젝트의

.gitlab-ci.yml구성 파일을 생성하거나 편집하여 통합을 사용하세요:stages: - build build: stage: build image: ubuntu script: - apt-get update - apt install --assume-yes jq - apt install --assume-yes curl - jq --version - curl --version - secret=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/sys/v1/plugins/${FORTANIX_PLUGIN_ID} --data "{\"type\":\"alphanumeric_caps\", \"name\":\"$CI_PIPELINE_ID\",\"import\":\"yes\", \"length\":\"48\"}" | jq --raw-output) - nsecret=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/sys/v1/plugins/${FORTANIX_PLUGIN_ID} --data "{\"type\":\"alphanumeric_caps\", \"import\":\"no\", \"length\":\"48\"}" | jq --raw-output) - encodesecret=$(echo $nsecret | base64) - rotate=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/crypto/v1/keys/rekey --data "{\"name\":\"$CI_PIPELINE_ID\", \"value\":\"$encodesecret\"}" | jq --raw-output .kid) -

.gitlab-ci.yml파일을 저장한 후 파이프라인이 자동으로 실행되어야 합니다.

그렇지 않으면 Build > Pipelines > Run pipeline을 선택하세요. -

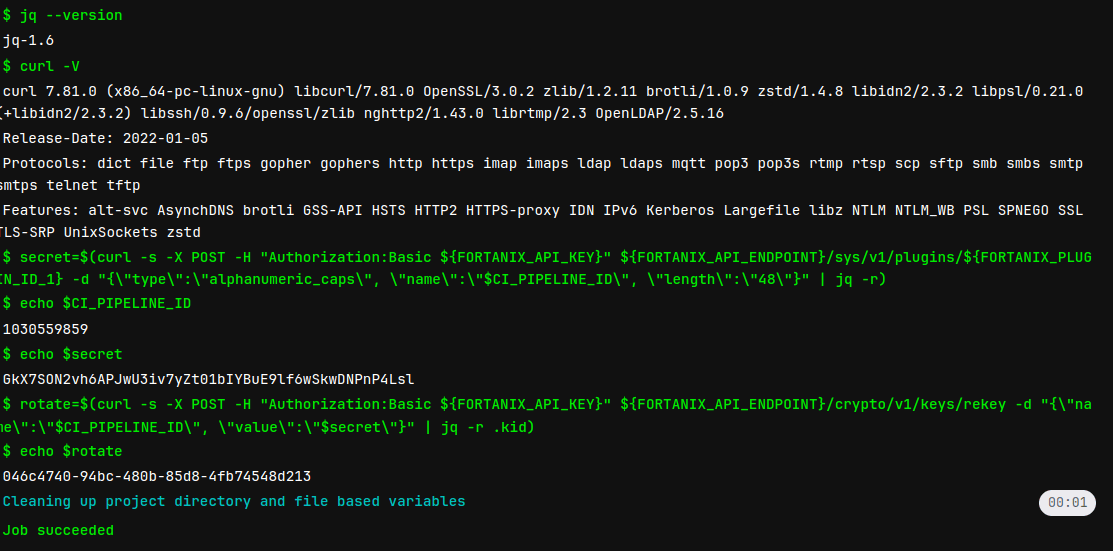

Build > Jobs로 가서

build작업의 로그를 확인하세요:

Fortanix DSM에서 기존 비밀 사용하기

GitLab에서 Fortanix DSM에 이미 존재하는 비밀을 사용하려면:

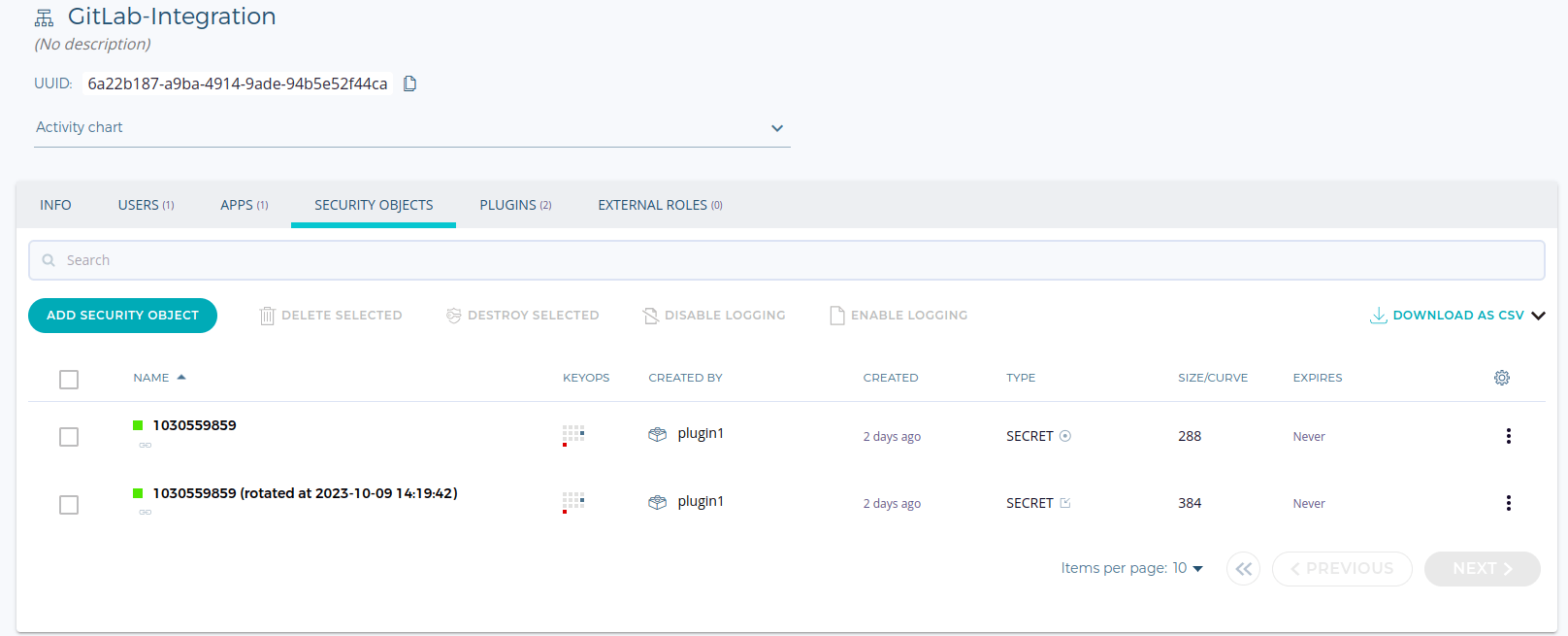

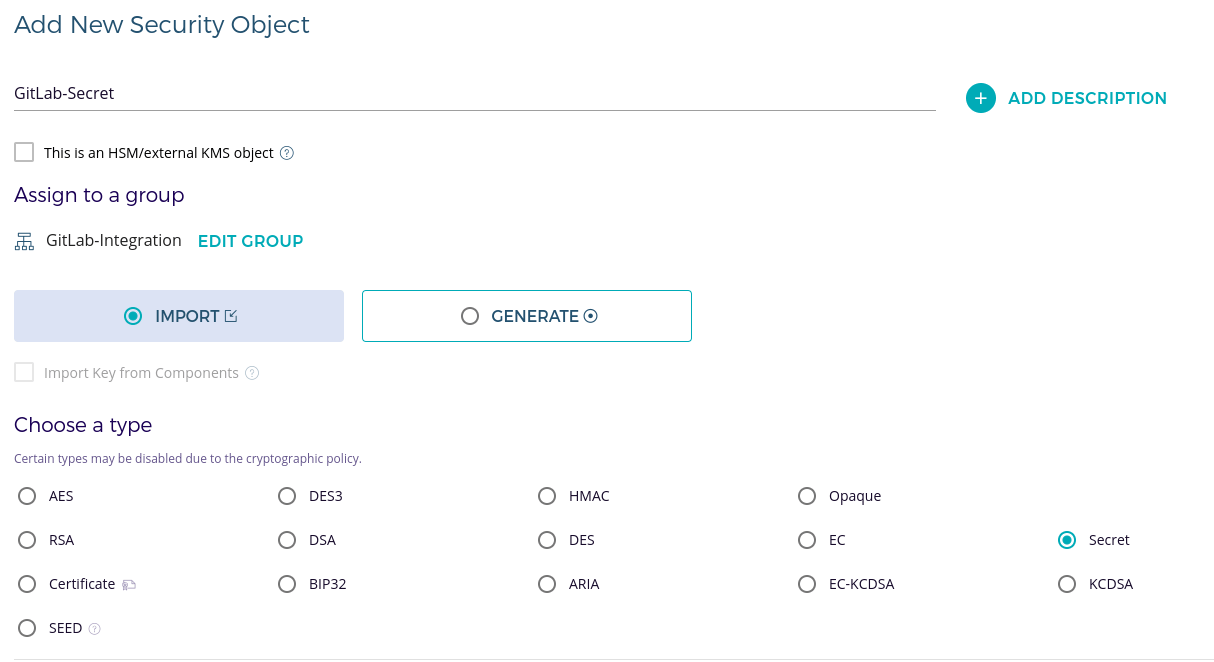

-

Fortanix에서 비밀이 내보낼 수 있도록 표시되어야 합니다:

-

GitLab에서 왼쪽 사이드바에서 검색 또는 이동하기를 선택하고 프로젝트를 찾습니다.

-

설정 > CI/CD를 선택합니다.

-

변수를 확장하고 다음 변수를 추가합니다:

FORTANIX_API_ENDPOINTFORTANIX_API_KEYFORTANIX_PLUGIN_ID

-

통합을 사용하기 위해 프로젝트의

.gitlab-ci.yml구성 파일을 생성하거나 편집합니다:stages: - build build: stage: build image: ubuntu script: - apt-get update - apt install --assume-yes jq - apt install --assume-yes curl - jq --version - curl --version - secret=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/crypto/v1/keys/export --data "{\"name\":\"${FORTANIX_SECRET_NAME}\"}" | jq --raw-output .value) -

.gitlab-ci.yml파일을 저장한 후 파이프라인이 자동으로 실행되어야 합니다.그렇지 않으면 Build > Pipelines > Run pipeline을 선택합니다.

-

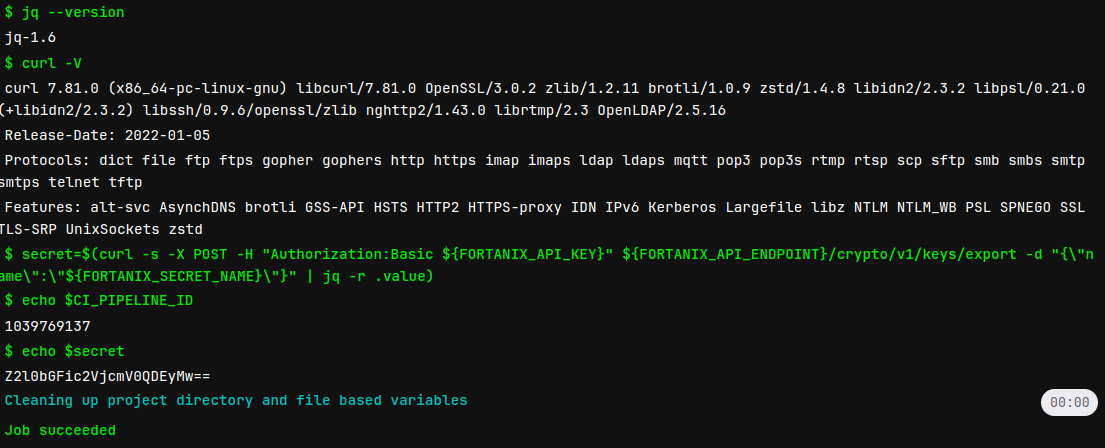

Build > Jobs로 이동하고

build작업의 로그를 확인합니다:

코드 서명

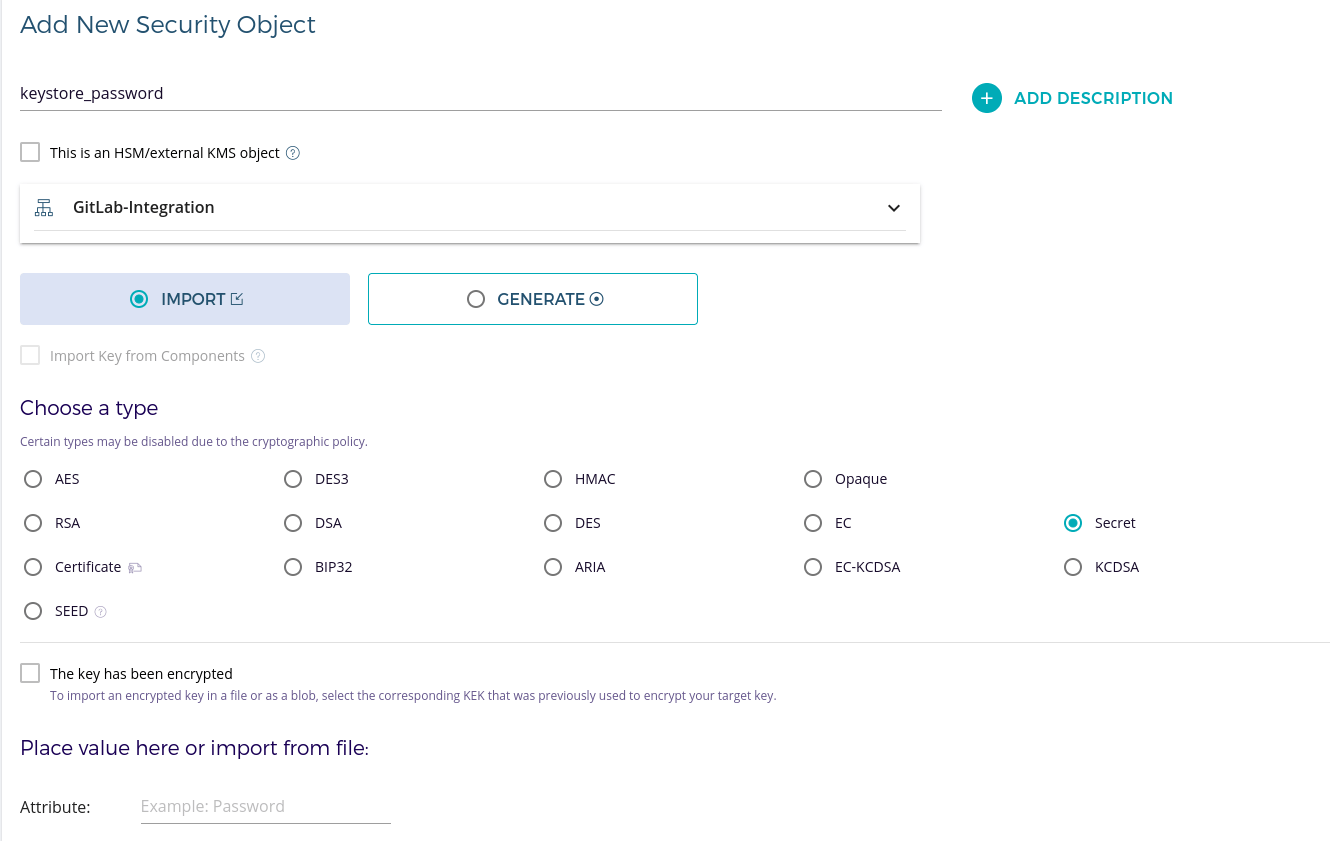

GitLab 환경에서 코드 서명을 안전하게 설정하려면:

-

Fortanix DSM 계정에 로그인합니다.

-

keystore_password및key_password를 Fortanix DSM에 비밀로 가져옵니다. 내보낼 수 있도록 표시되어 있는지 확인합니다. -

GitLab에서 왼쪽 사이드바에서 검색 또는 이동하기를 선택하고 프로젝트를 찾습니다.

-

설정 > CI/CD를 선택합니다.

-

변수를 확장하고 다음 변수를 추가합니다:

FORTANIX_API_ENDPOINTFORTANIX_API_KEY-

FORTANIX_SECRET_NAME_1(forkeystore_password) -

FORTANIX_SECRET_NAME_2(forkey_password)

-

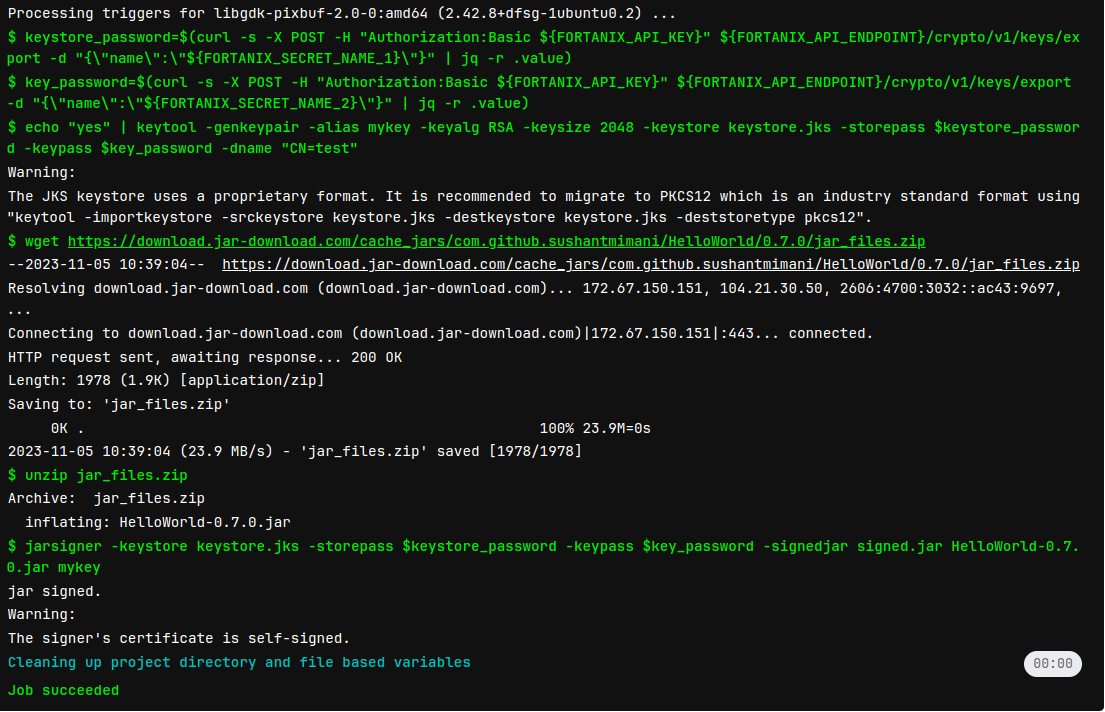

통합을 사용하기 위해 프로젝트의

.gitlab-ci.yml구성 파일을 생성하거나 편집합니다:stages: - build build: stage: build image: ubuntu script: - apt-get update -qy - apt install --assume-yes jq - apt install --assume-yes curl - apt-get install wget - apt-get install unzip - apt-get install --assume-yes openjdk-8-jre-headless openjdk-8-jdk # Java 설치 - keystore_password=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/crypto/v1/keys/export --data "{\"name\":\"${FORTANIX_SECRET_NAME_1}\"}" | jq --raw-output .value) - key_password=$(curl --silent --request POST --header "Authorization:Basic ${FORTANIX_API_KEY}" ${FORTANIX_API_ENDPOINT}/crypto/v1/keys/export --data "{\"name\":\"${FORTANIX_SECRET_NAME_2}\"}" | jq --raw-output .value) - echo "yes" | keytool -genkeypair -alias mykey -keyalg RSA -keysize 2048 -keystore keystore.jks -storepass $keystore_password -keypass $key_password -dname "CN=test" - mkdir -p src/main/java - echo 'public class HelloWorld { public static void main(String[] args) { System.out.println("Hello, World!"); } }' > src/main/java/HelloWorld.java - javac src/main/java/HelloWorld.java - mkdir -p target - jar cfe target/HelloWorld.jar HelloWorld -C src/main/java HelloWorld.class - jarsigner -keystore keystore.jks -storepass $keystore_password -keypass $key_password -signedjar signed.jar target/HelloWorld.jar mykey -

.gitlab-ci.yml파일을 저장한 후 파이프라인이 자동으로 실행되어야 합니다.그렇지 않으면 Build > Pipelines > Run pipeline을 선택합니다.

-

Build > Jobs로 이동하고

build작업의 로그를 확인합니다:

도움말

도움말