Google 안전한 LDAP

Google Cloud Identity은 인증 및 그룹 동기화를 위해 GitLab과 구성할 수있는 안전한 LDAP 서비스를 제공합니다.

안전한 LDAP는 표준 LDAP 서버보다 약간 다른 구성을 필요로 합니다. 아래 단계는 다음을 다룹니다.

- Google 관리자 콘솔에서 안전한 LDAP 클라이언트 구성.

- 필요한 GitLab 구성.

안전한 LDAP는 특정 Google Workspace 버전에서만 사용할 수 있습니다. 자세한 내용은 Google 안전한 LDAP 서비스 문서를 참조하세요.

Google LDAP 클라이언트 구성

-

https://admin.google.com/Dashboard로 이동하여 Google Workspace 도메인 관리자로서 로그인합니다.

-

앱 > LDAP > 클라이언트 추가로 이동합니다.

-

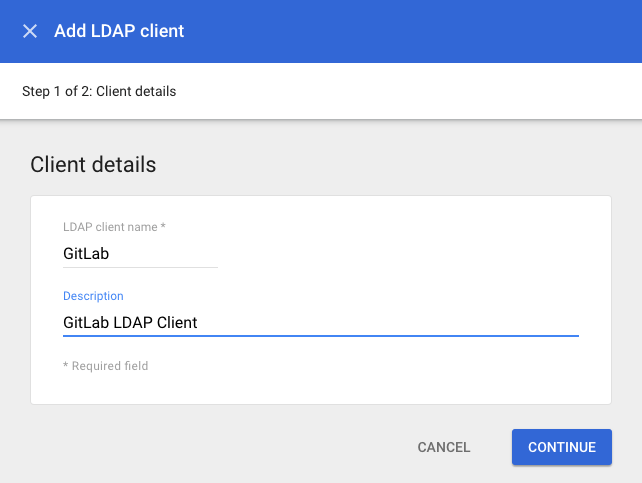

LDAP 클라이언트 이름 및 설명(옵션)을 제공합니다. 어떤 설명 값이든 허용됩니다. 예를 들어, 이름은

GitLab이고 설명은GitLab LDAP Client일 수 있습니다. 계속을 선택합니다. -

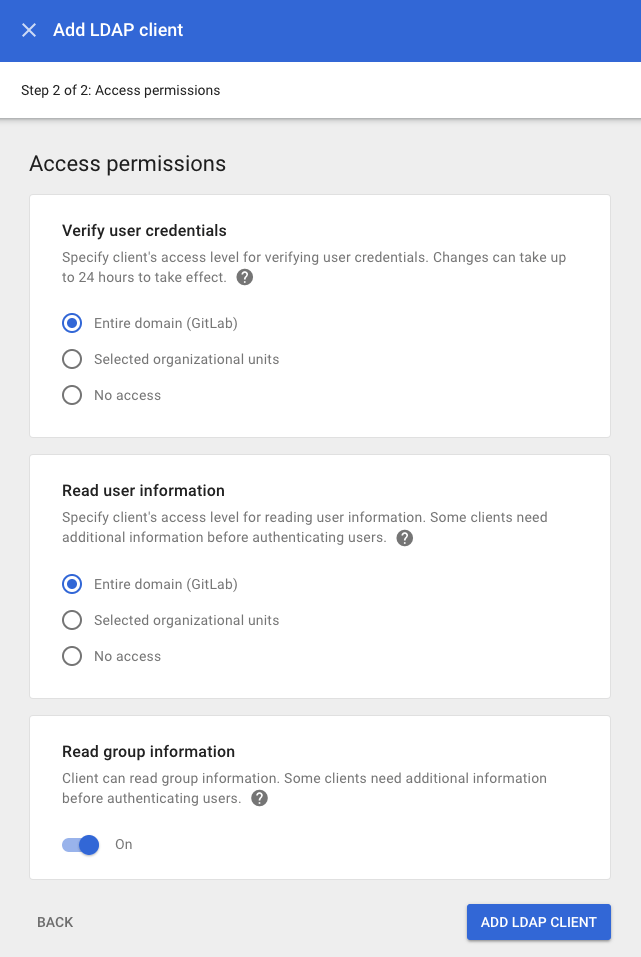

액세스 권한을 필요에 따라 설정합니다. 사용자 자격 증명 확인 및 사용자 정보 읽기에 대해 모든 도메인(GitLab) 또는 선택한 조직 단위 중 하나를 선택해야합니다. LDAP 클라이언트 추가를 선택합니다.

GitLab LDAP 그룹 동기화를 사용할 계획이 있다면,그룹 정보 읽기를 켜야 합니다. -

생성된 인증서를 다운로드합니다. 이는 GitLab이 Google 안전한 LDAP 서비스와 통신하는 데 필요합니다. 다운로드 한 인증서를 나중에 사용하기 위해 저장합니다. 다운로드한 후 클라이언트 세부정보로 이동을 선택합니다.

-

서비스 상태 섹션을 확장하고 LDAP 클라이언트를

모든 사용자에 대해 켬으로 설정합니다. 저장을 선택한 후 다시 서비스 상태 막대를 선택하여 설정의 나머지 부분으로 돌아갑니다. -

인증 섹션을 확장하고 새 자격 증명 생성을 선택합니다. 이러한 자격 증명을 나중에 복사/메모해 둡니다. 닫기를 선택한 후 다시 인증 막대를 선택하여 설정의 나머지 부분으로 돌아갑니다.

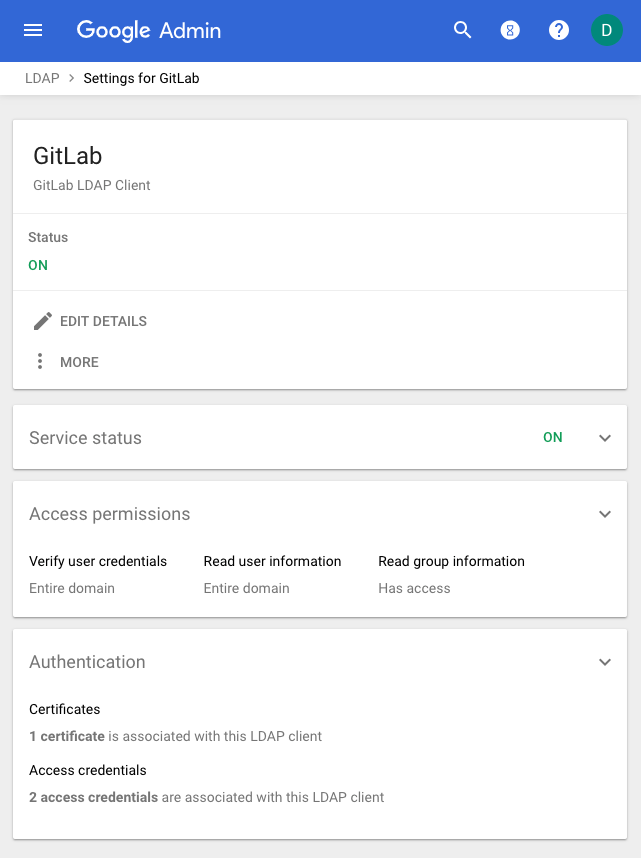

이제 Google 안전한 LDAP 클라이언트 구성이 완료되었습니다. 아래 스크린샷은 최종 설정 예제를 보여줍니다. GitLab을 구성하는 방법으로 계속 진행하세요.

GitLab 구성

이전에 얻은 액세스 자격 증명 및 인증서를 삽입하여 GitLab 구성을 편집합니다.

이전에 LDAP 클라이언트 구성 중 얻은 값을 사용하여 수정해야 할 구성 키는 다음과 같습니다.

-

bind_dn: 액세스 자격 증명 사용자 이름 -

password: 액세스 자격 증명 비밀번호 -

cert: 다운로드한 인증서 번들의.crt파일 텍스트 -

key: 다운로드한 인증서 번들의.key파일 텍스트

Linux 패키지 설치의 경우:

-

/etc/gitlab/gitlab.rb를 편집합니다.gitlab_rails['ldap_enabled'] = true gitlab_rails['ldap_servers'] = YAML.load <<-EOS # 이 블록을 아래 'EOS'로 닫는 것을 기억해야 합니다 main: # 'main'은 이 LDAP 서버의 GitLab 'provider ID'입니다 label: 'Google 안전한 LDAP' host: 'ldap.google.com' port: 636 uid: 'uid' bind_dn: 'DizzyHorse' password: 'd6V5H8nhMUW9AuDP25abXeLd' encryption: 'simple_tls' verify_certificates: true retry_empty_result_with_codes: [80] base: "DC=example,DC=com" tls_options: cert: | -----BEGIN CERTIFICATE----- (인증서 텍스트) -----END CERTIFICATE----- key: | -----BEGIN PRIVATE KEY----- (개인 키 텍스트) -----END PRIVATE KEY----- EOS -

파일을 저장하고 변경 사항이 적용되도록 GitLab을 재구성합니다.

암호화된 자격 증명 사용

bind_dn 및 password를 별도의 암호화된 구성 파일에 저장할 수도 있습니다. 이에 대한 단계는 일반 LDAP 통합과 동일합니다.

도움말

도움말