SAML 및 SCIM 구성 예제 그룹

이것은 때때로 GitLab 지원팀이 문제 해결 중에 사용하는 그룹 SAML 및 SCIM에 관한 메모 및 스크린샷이지만 공식 문서에 맞지 않습니다. GitLab은 이를 공개하여 누구나 지원 팀이 수집한 지식을 활용할 수 있도록 했습니다.

기능 및 설정 방법에 대한 정보는 GitLab 그룹 SAML 문서를 참조하십시오.

SAML 구성을 문제 해결하는 경우, GitLab 팀 구성원들은 자주 SAML 문제 해결 섹션부터 시작합니다.

그런 다음 원하는 식별 공급자의 테스트 구성을 설정합니다. 이 섹션에는 예시 스크린샷이 포함되어 있습니다.

SAML 및 SCIM 스크린샷

본 섹션에는 다음과 같은 그룹 SAML 및 그룹 SCIM의 예시 구성과 관련된 스크린샷이 포함되어 있습니다:

경고: 이러한 스크린샷은 GitLab 지원팀이 필요에 따라 업데이트합니다. 이들은 공식 문서가 아닙니다.

현재 GitLab에 문제가 있는 경우 지원 옵션을 확인하고자 할 수 있습니다.

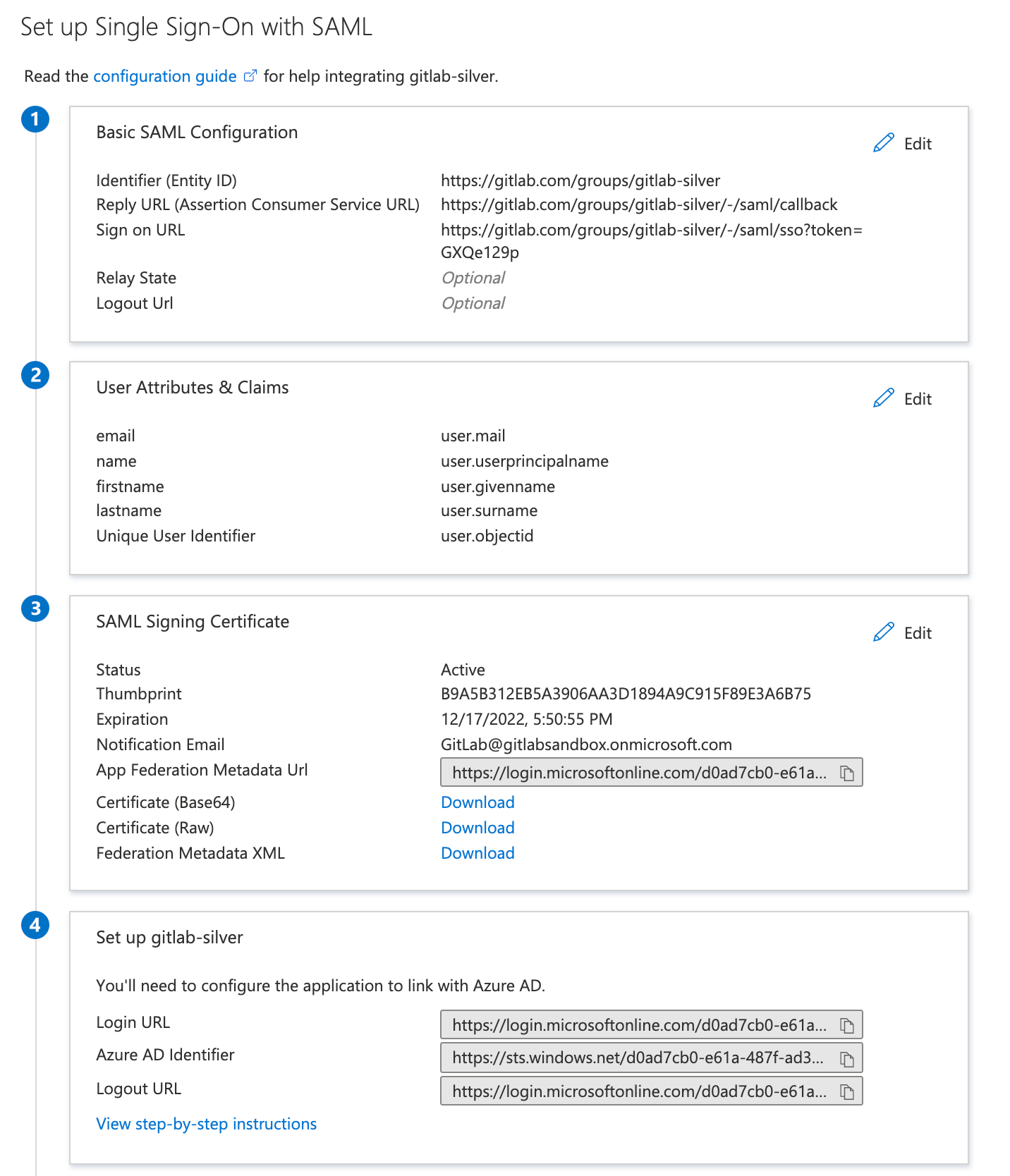

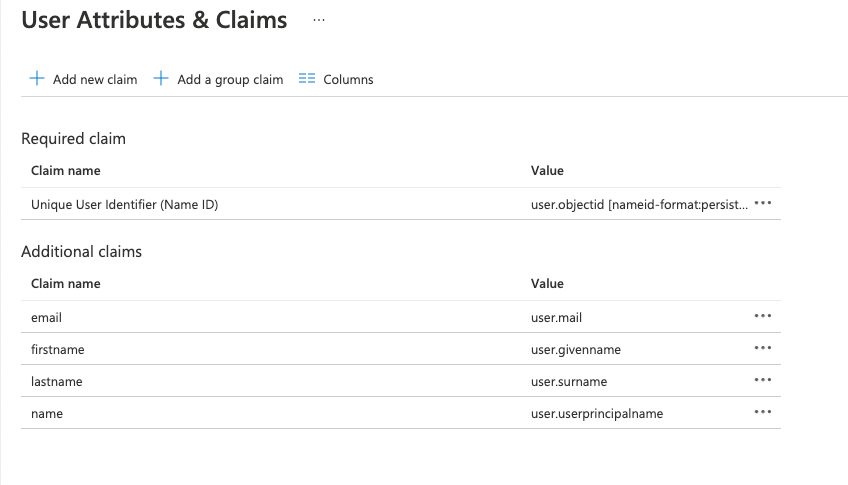

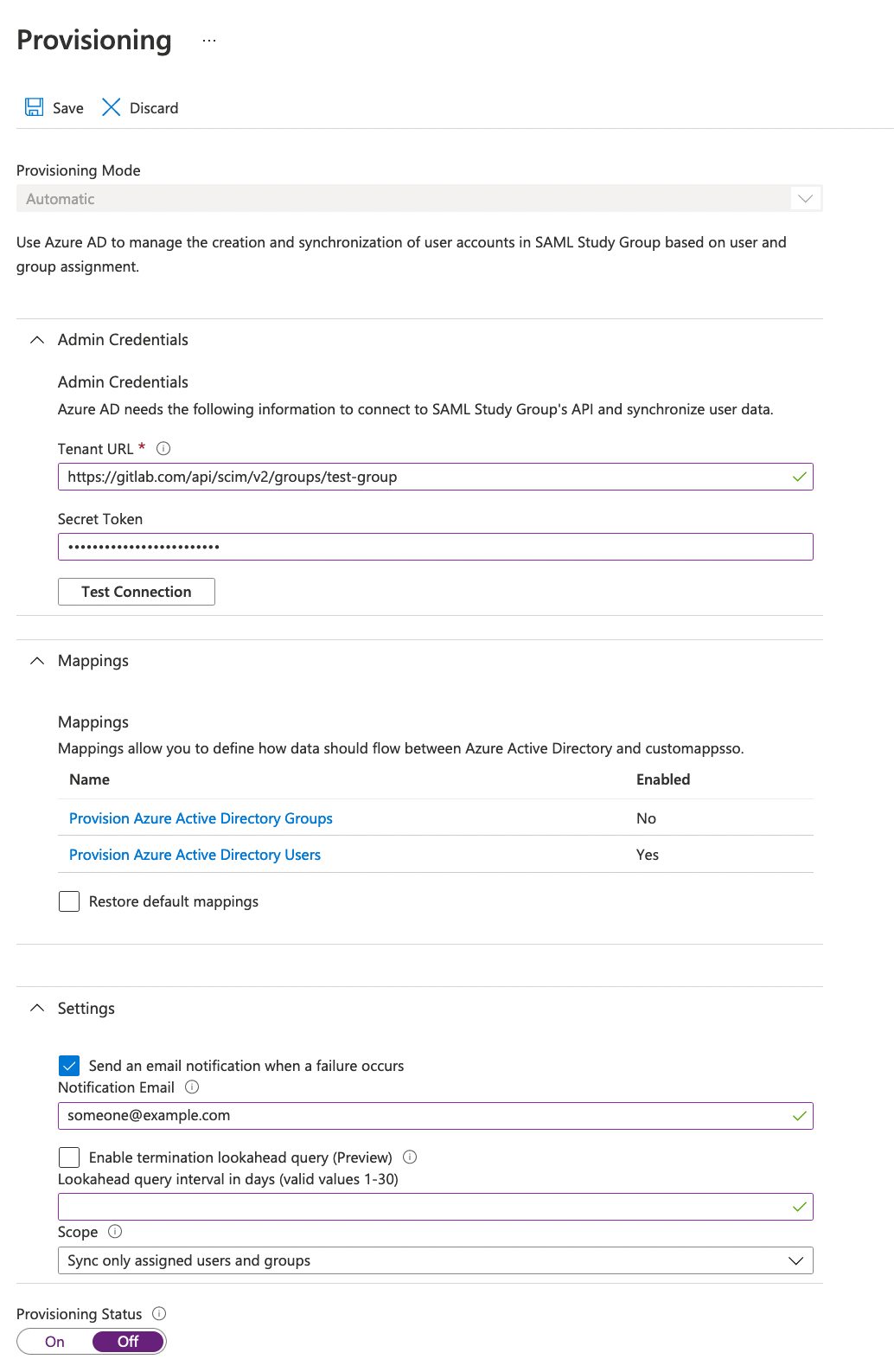

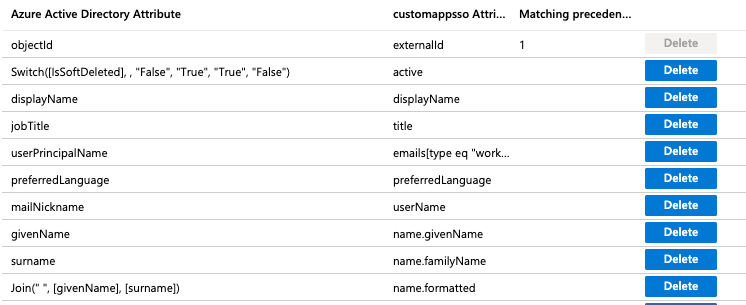

Azure Active Directory

본 섹션은 Azure Active Directory 구성 요소에 대한 스크린샷을 포함합니다.

기본 SAML 앱 구성

사용자 클레임 및 속성

SCIM 매핑

Provisioning:

속성 매핑

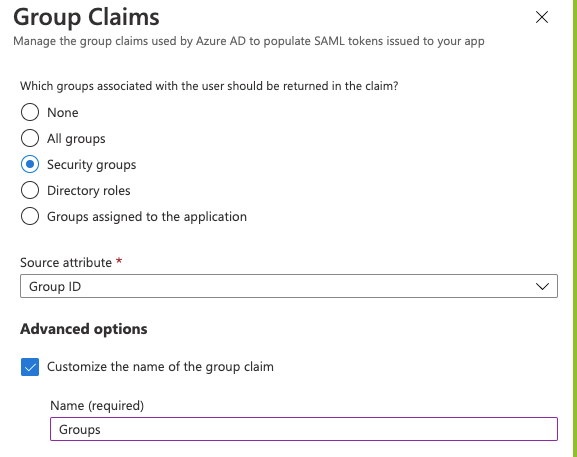

그룹 동기화

그룹 ID 소스 속성을 사용하면 SAML 그룹 링크를 구성할 때 사용자가 그룹 ID 또는 객체 ID를 입력해야 합니다.

사용 가능한 경우 사용자 친화적인 그룹 이름을 추가할 수도 있습니다. Azure 그룹 클레임을 설정할 때:

- sAMAccountName 소스 속성을 선택합니다.

- 그룹 이름을 입력합니다. 최대 256자까지 지정할 수 있습니다.

- 해당 속성이 어셔션의 일부인지 확인하려면 cloud-only groups에 대한 그룹 이름 발신을 선택합니다.

Azure AD는 SAML 응답에 포함될 수 있는 그룹의 수를 150개로 제한합니다. 사용자가 150개 이상의 그룹의 멤버인 경우, Azure는 해당 사용자의 그룹 클레임을 SAML 응답에 포함하지 않습니다.

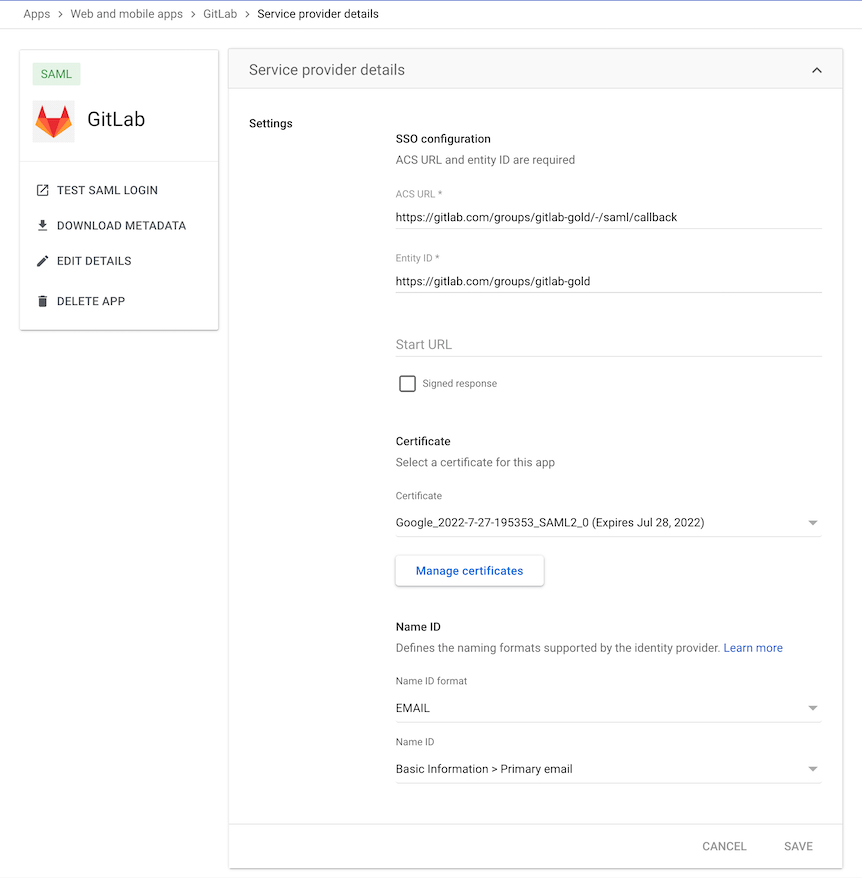

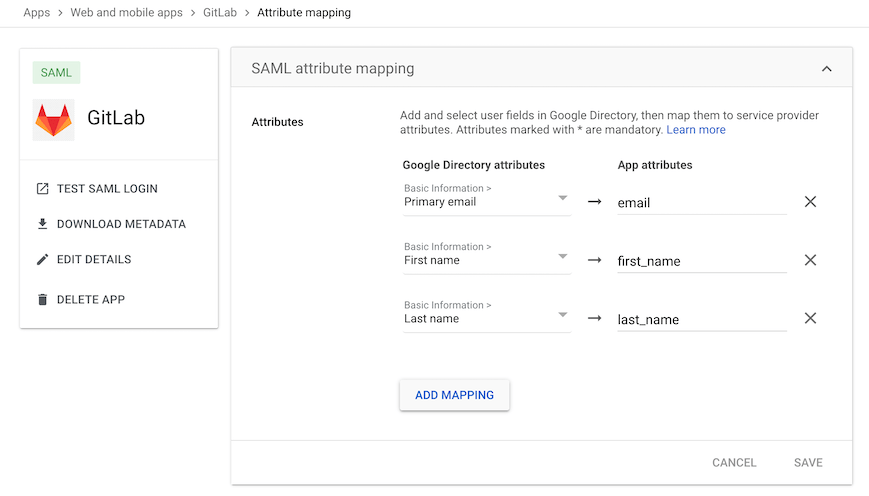

Google Workspace

기본 SAML 앱 구성

사용자 클레임 및 속성

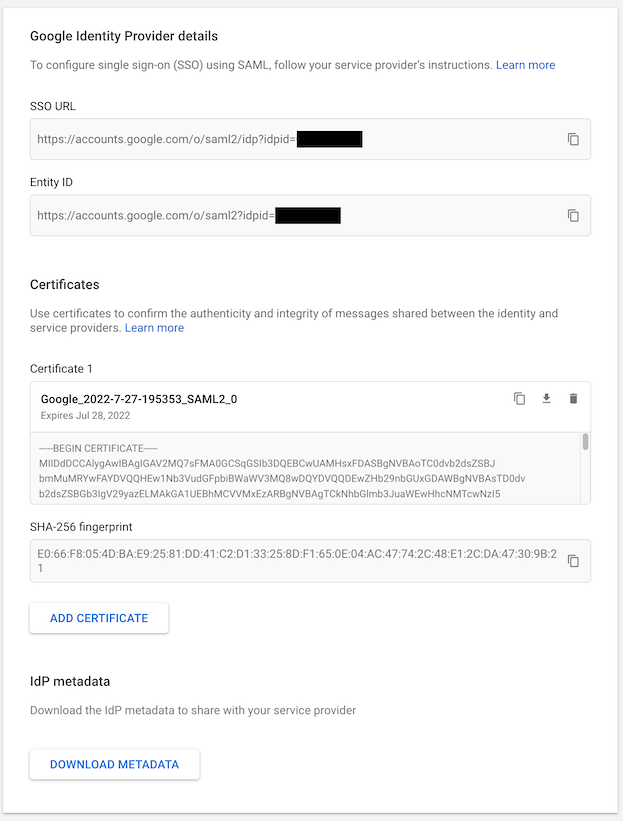

IdP 링크 및 인증서

참고: Google Workspace은 SHA256 지문을 표시합니다. GitLab이 SAML 구성을 위해 필요로 하는 SHA1 지문을 계산하려면 인증서를 다운로드하고 SHA1 인증서 지문을 계산합니다.

Okta

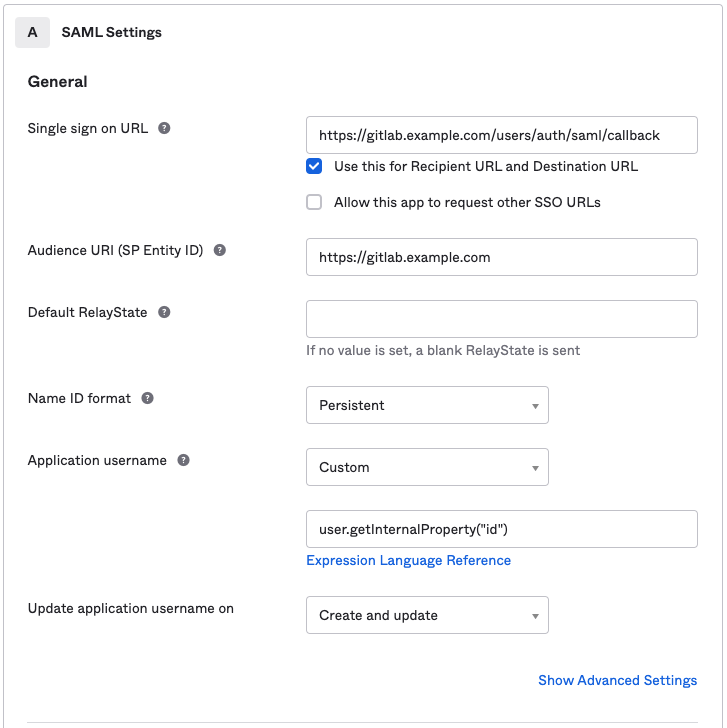

GitLab.com 그룹을 위한 기본 SAML 앱 구성

GitLab Self-Managed를 위한 기본 SAML 앱 구성

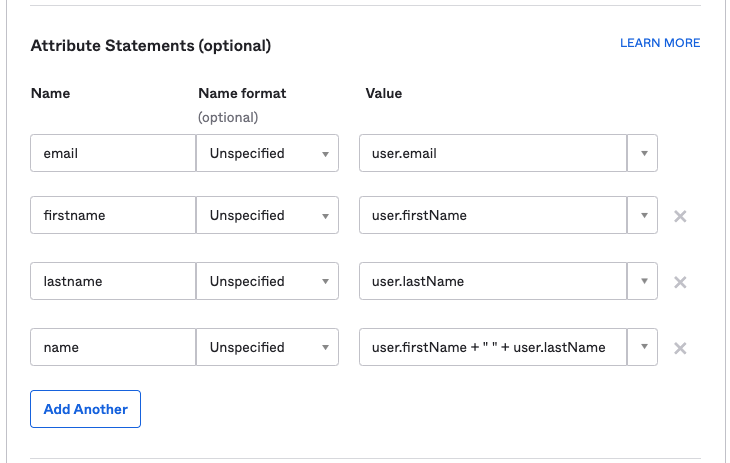

사용자 클레임 및 속성

그룹 동기화

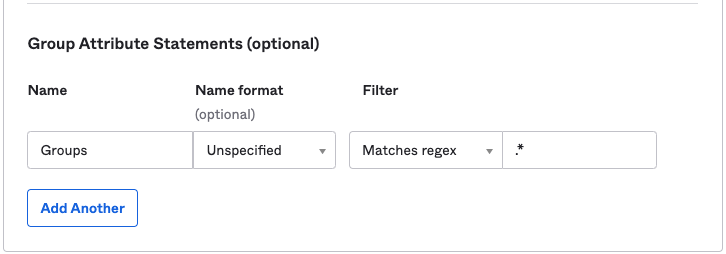

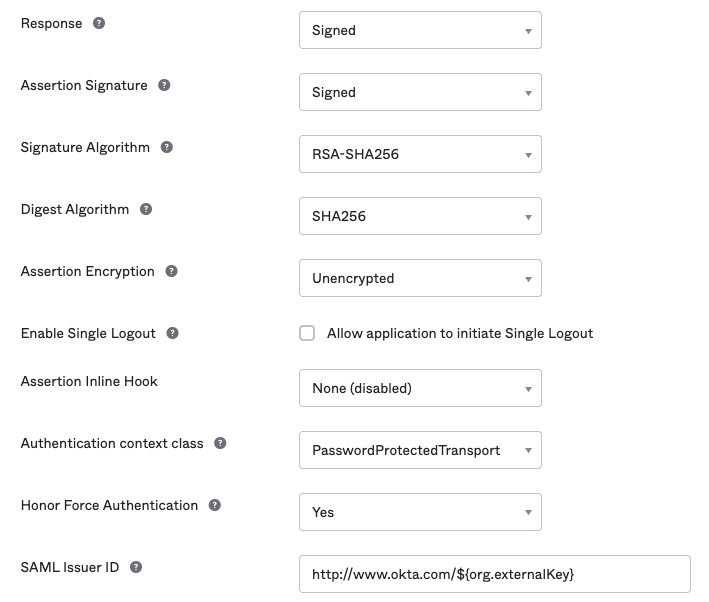

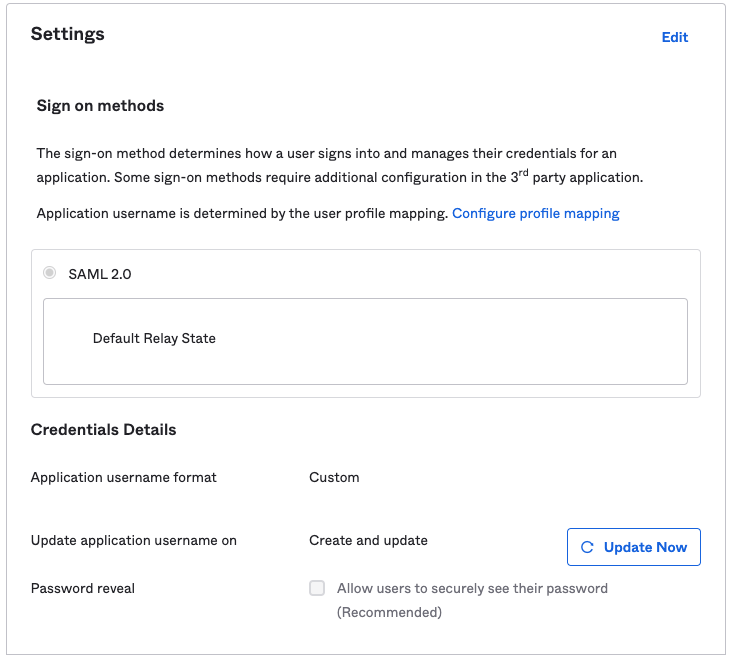

고급 SAML 앱 설정 (기본값)

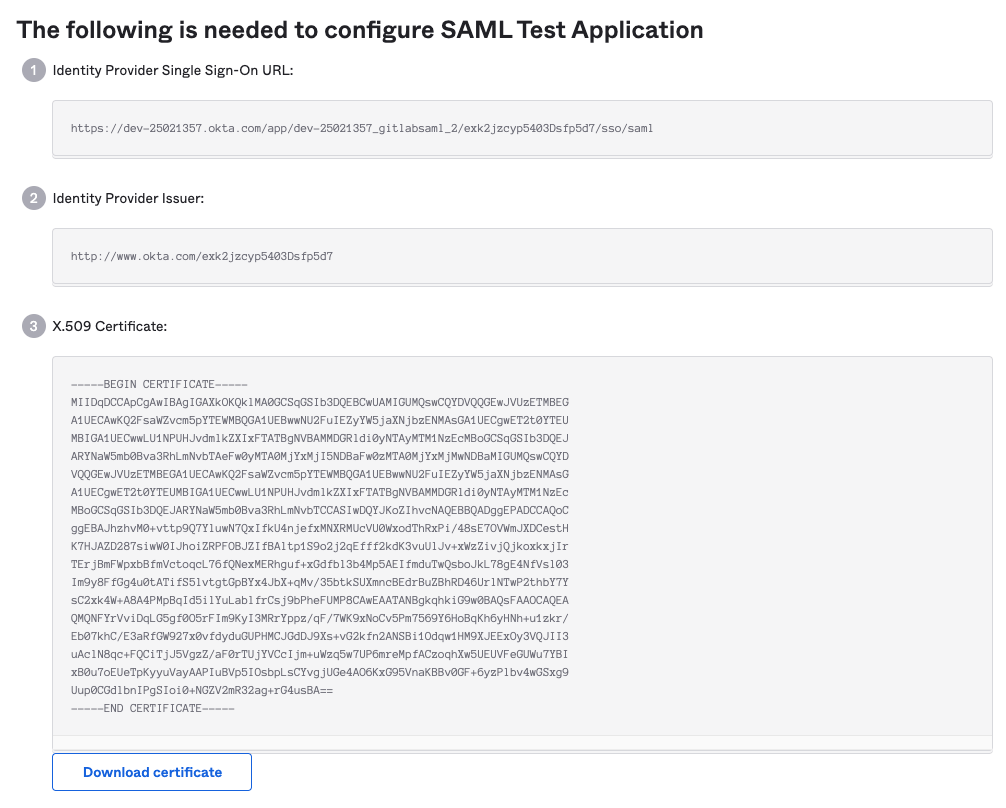

IdP 링크 및 인증서

SAML 로그인 설정

SCIM 설정

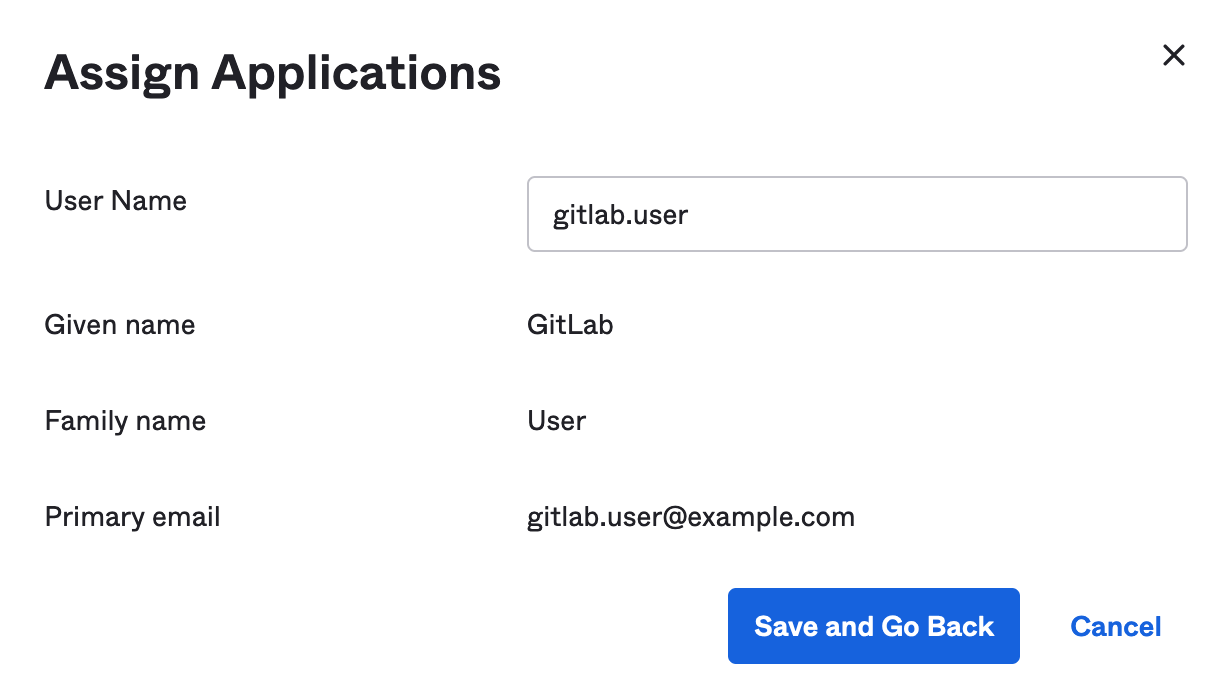

SCIM 앱을 사용자에게 할당할 때 새롭게 프로비저닝된 사용자의 사용자명 설정:

OneLogin

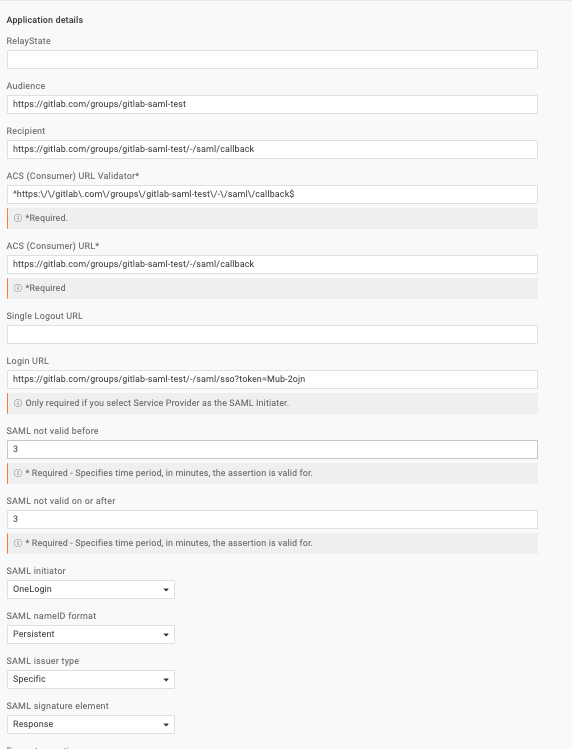

기본 SAML 앱 구성

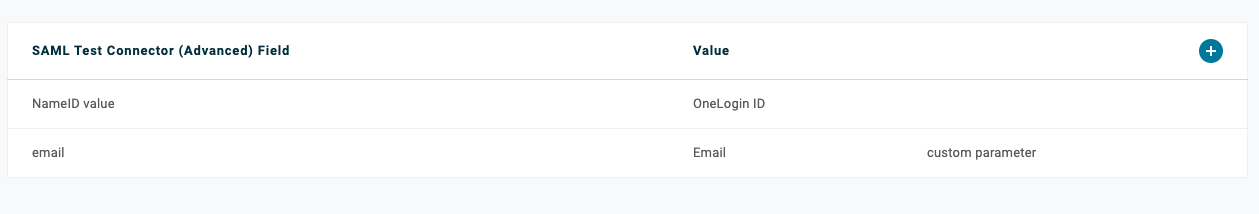

매개변수

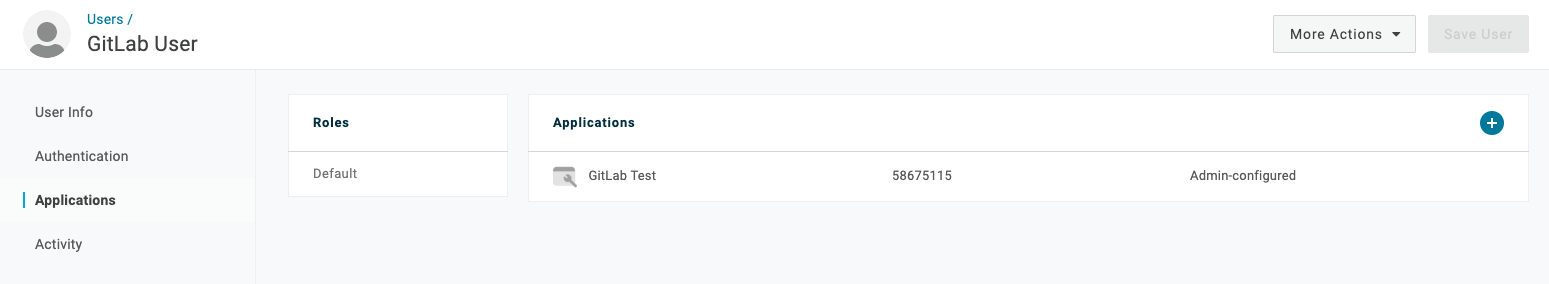

사용자 추가

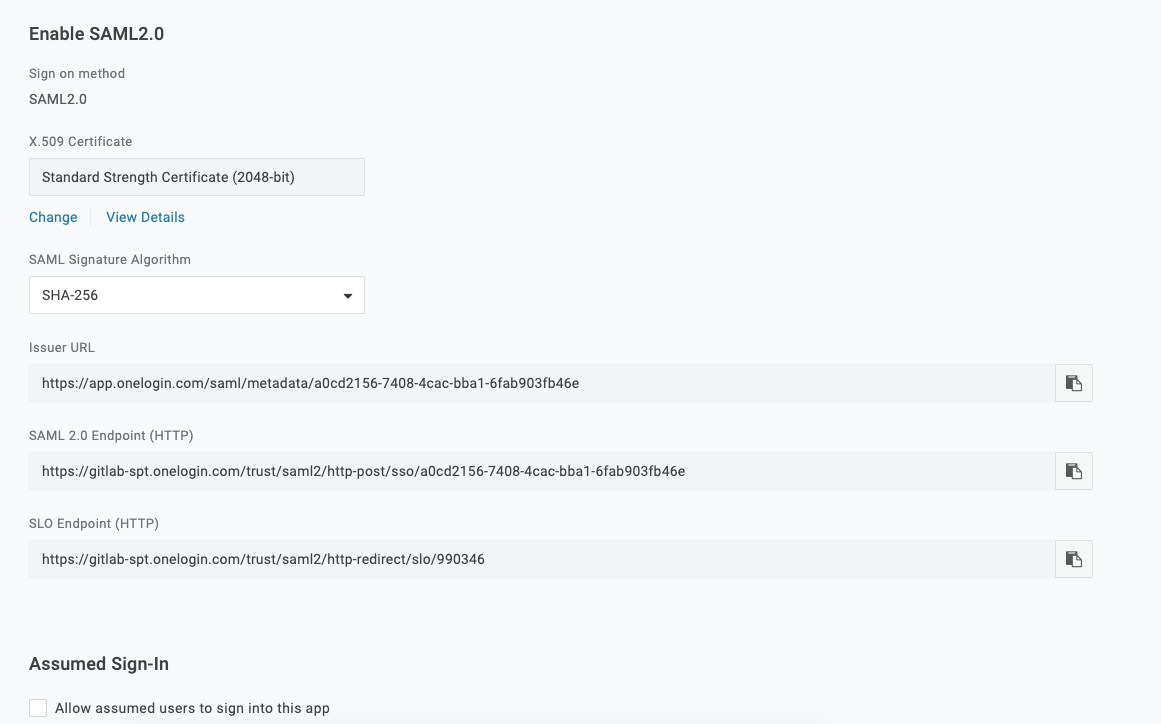

SSO 설정

SAML 응답 예제

사용자가 SAML을 사용하여 로그인하면 GitLab이 SAML 응답을 수신합니다. SAML 응답은 production.log 로그에 base64로 인코딩된 메시지로 포함됩니다. SAMLResponse를 검색하여 응닥된 SAML 응답을 XML 형식으로 찾을 수 있습니다. 예를 들어:

<?xml version="1.0" encoding="UTF-8"?>

<saml2p:Response xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:xs="http://www.w3.org/2001/XMLSchema" Destination="https://gitlabexample/-/saml/callback" ID="id4898983630840142426821432" InResponseTo="_c65e4c88-9425-4472-b42c-37f4186ac0ee" IssueInstant="2022-05-30T21:30:35.696Z" Version="2.0">

<!-- XML 내용 -->

</saml2p:Response>

도움말

도움말